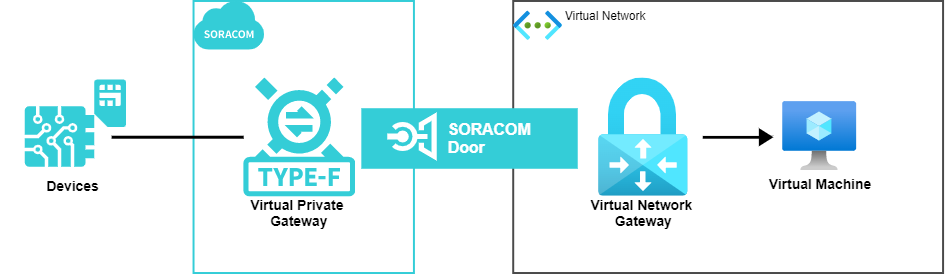

SORACOM Door (以下、Door) を利用すると、SORACOM とサイト間 VPN 接続をできます。

ここでは、SORACOM Door を利用して、Microsoft Azure (以下、Azure) から VPN 接続する方法を紹介します。

操作を始める前に準備が必要です (クリックして確認してください)

(1) SORACOM のアカウントを作成して IoT SIM を申し込む / デバイスを購入する

デバイスと、そのデバイスで利用できる IoT SIM を用意します。

SORACOM アカウントの作成方法、IoT SIM の申し込み方法、およびデバイスの購入方法について詳しくは、SORACOM の利用を始める を参照してください。

(2) Azure のアカウントを用意する

Azure のアカウントを用意してください。

準備完了ステップ 1: Azure Virtual Network / Azure VPN Gateway および仮想マシンを作成する

Azure Virtual Network を作成する

Azure Virtual Network (仮想ネットワーク) を作成します。

お客様の Azure Virtual Network の要件

お客様の Virtual Network を利用する場合、その CIDR (IP アドレス空間) は以下の範囲内である必要があります (一部を除き、RFC 1918 の "Private Address Space" に準拠します)。

10.0.0.0/8(日本カバレッジでは10.21.0.0/16のアドレス空間を除く)172.16.0.0/12192.168.0.0/16

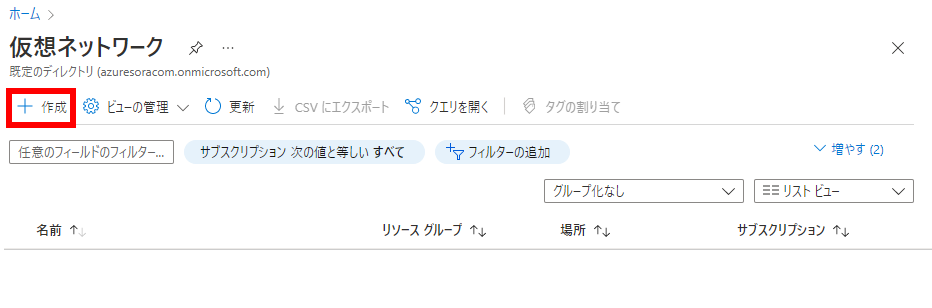

Microsoft Azure Portal にログインし、 を選択します。

をクリックします。

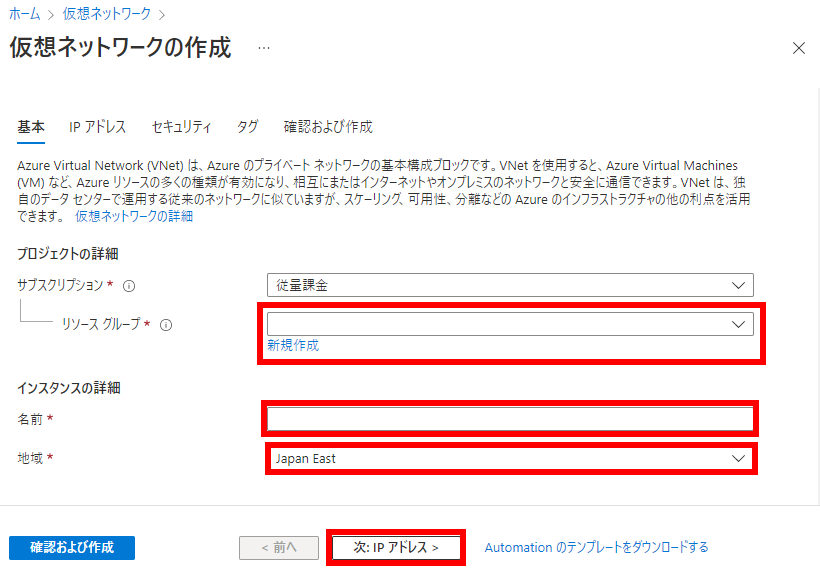

以下の項目を設定します。

項目 説明 任意のリソースグループを選択または新規作成します。 仮想ネットワークの名前です。任意の名前を入力します。 仮想ネットワークを作成するリージョンを選択します。この例では Japan Eastを選択します。

をクリックします。

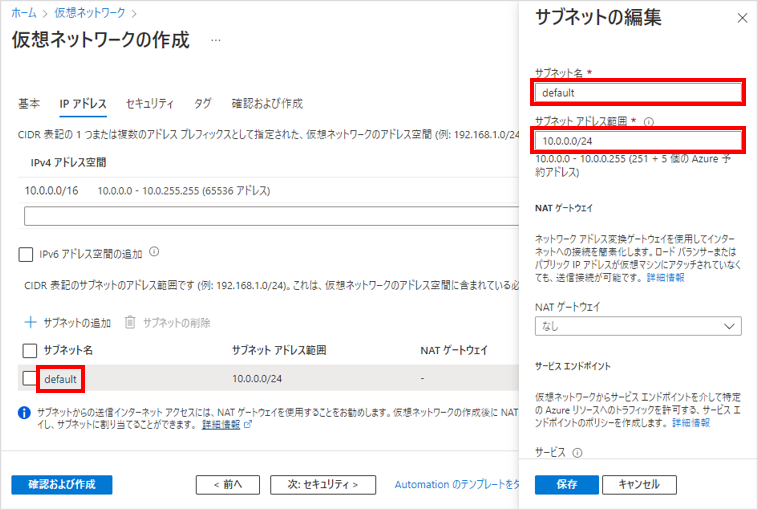

に、仮想ネットワークの IP アドレス空間を指定します (例:

10.0.0.0/16)。サブネット名

defaultをクリックし、サブネットの設定をします。項目 説明 サブネット名を入力します。 defaultがデフォルトのサブネット名です。サブネットの IP アドレス範囲を指定します。この例では 10.0.0.0/24としています。

→ の順にクリックします。

をクリックします。

Azure Virtual Network が作成されます。

Azure VPN Gateway を作成する

作成した Azure Virtual Network に Azure VPN Gateway (仮想ネットワークゲートウェイ) を作成します。

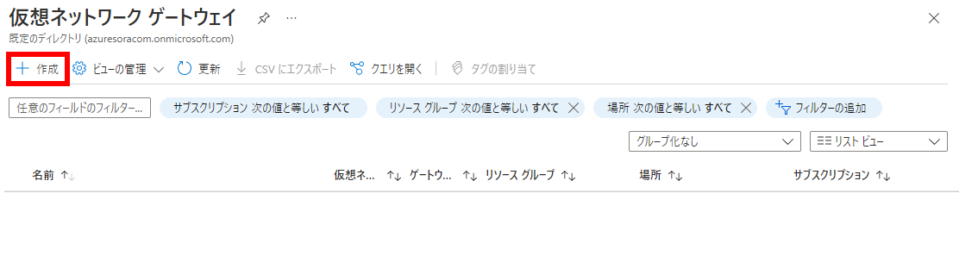

Microsoft Azure Portal にログインし、 を選択します。

をクリックします。

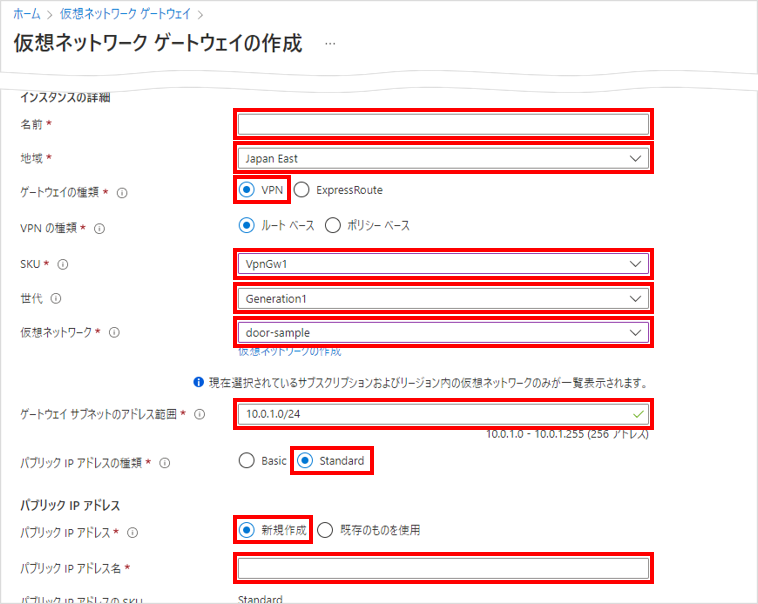

以下の項目を設定します。

項目 説明 仮想ネットワークゲートウェイの名前。任意の名前を入力しますします。 仮想ネットワークゲートウェイを作成するリージョンを選択します。この例では Japan Eastを選択します。VPNを選択します。VpnGw1を選択します。Generation1を選択します。Azure Virtual Network を作成する で作成した仮想ネットワークを選択します。 仮想ネットワークゲートウェイが作成されるゲートウェイサブネットのアドレス範囲を指定します。Azure Virtual Network を作成する で作成した仮想ネットワークの IP アドレス範囲内で指定します。この例では 10.0.1.0/24としています。Standardを選択します。新規作成を選択します。パブリック IP アドレスの名前です。任意の名前を入力します。

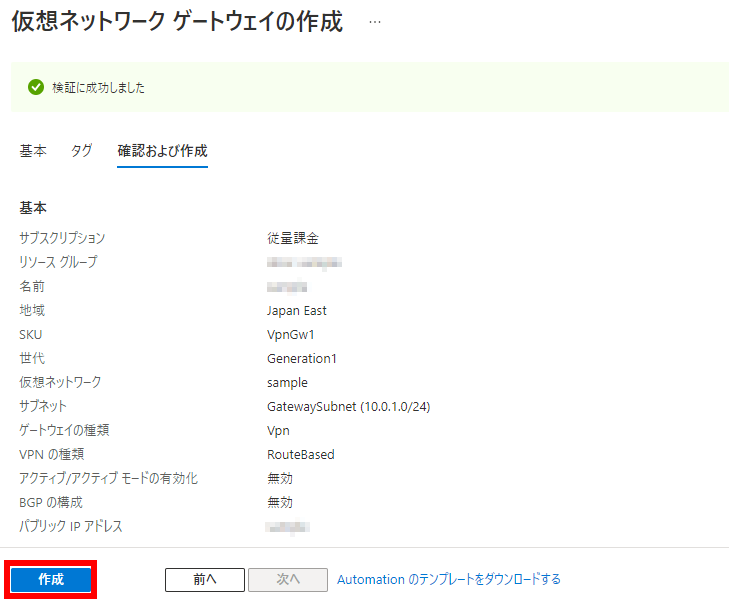

をクリックします。

をクリックします。

Azure VPN Gateway が作成されます。

仮想マシンを作成する

作成した Azure Virtual Network 内に仮想マシンを作成します。(今回は、SORACOM Door を経由して閉域網で接続するデバイスは、この仮想マシンにアクセスします。)

Microsoft Azure Portal にログインし、 を選択します。

→ の順にクリックします。

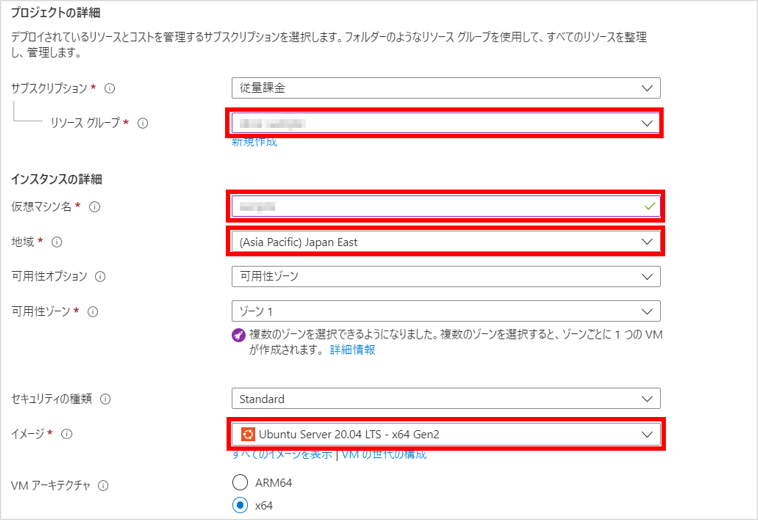

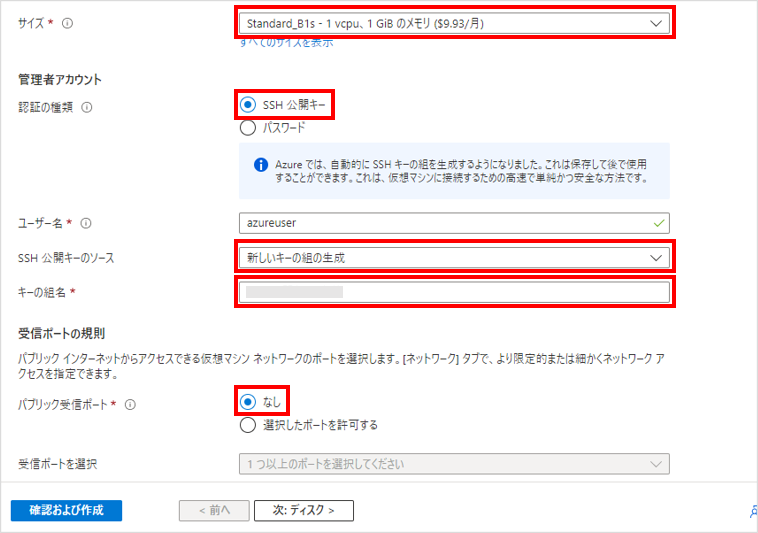

以下の項目を設定します。

項目 説明 Azure Virtual Network を作成する で指定したリソースグループを指定します。 作成する仮想マシンの名前。任意の名前を入力します。 仮想マシンを作成するリージョンを選択します。この例では (Asia Pacific) Japan Eastを選択します。Ubuntu 20.04 LTS - x64 Gen2を選択します。Standard_B1sを選択します。SSH 公開キーを選択します。SSH 公開キーを新規で生成する場合は 新しいキーの組を生成を選択します。既存のキーの組があればAzure に格納されている既存のキーを使用するを選択し、既存のキーを選択します。公開鍵を直接入力する場合は既存の公開キーを選択します。ここでは、新しいキーの組を生成を選択します。で 新しいキーの組を生成を選択したときは、新たに生成するキーの組名 (任意) を入力します。「なし」を選択します。

→ の順にクリックします。

タブでは何も設定しません。

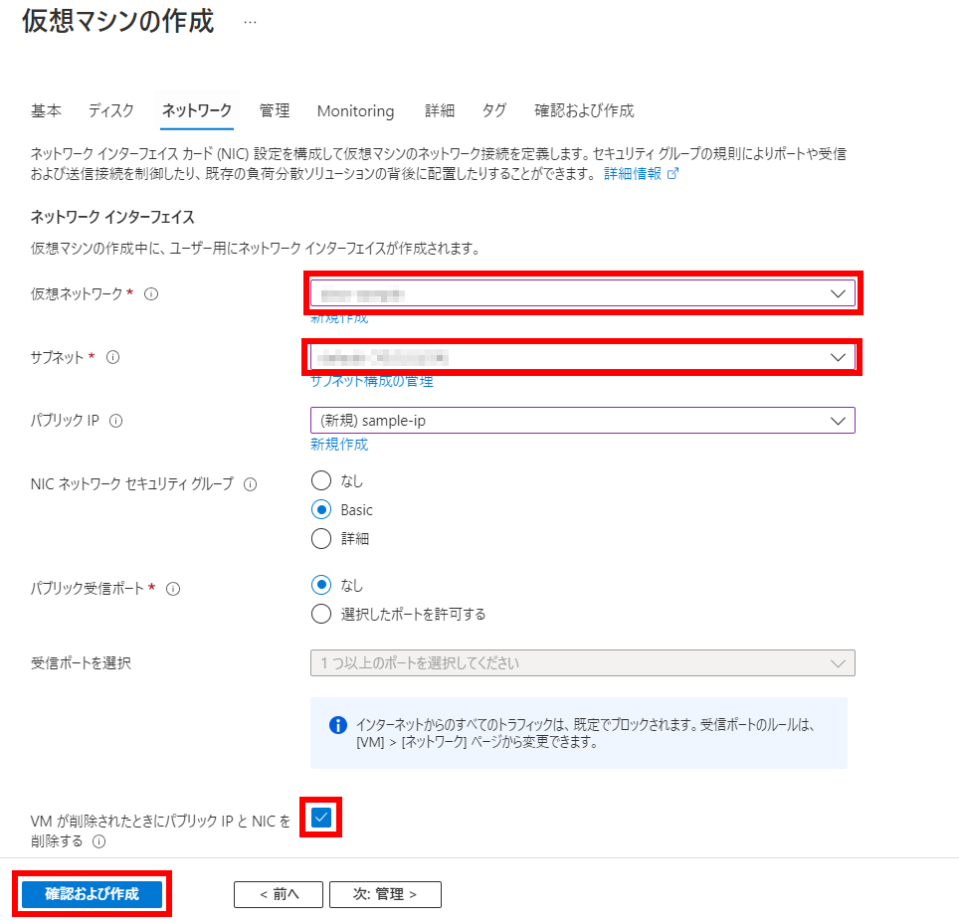

以下の項目を設定します。

項目 説明 Azure Virtual Network を作成する で作成した仮想ネットワークを選択します。 Azure Virtual Network を作成する で作成したサブネットを選択します。 チェックを入れます。

をクリックします。

をクリックします。

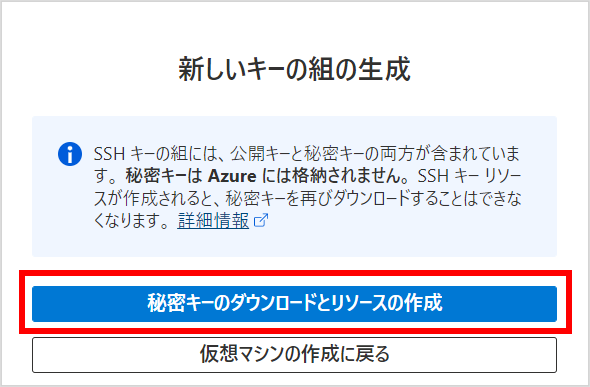

新しいキーの組を生成する場合、秘密鍵のダウンロードが求められます。

をクリックします。

ステップ 2: VPG を作成する

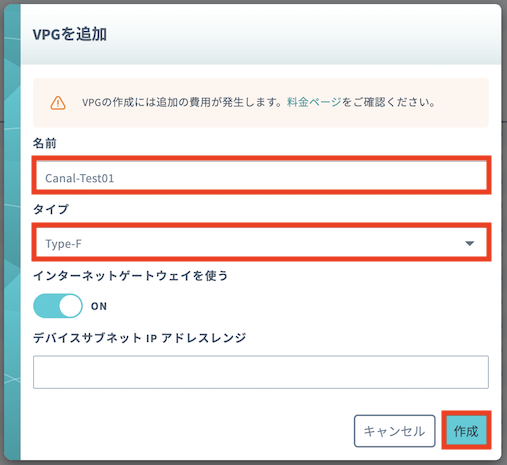

Door を利用するには、VPG Type-F を作成します。VPG を作成する手順について詳しくは、VPG を作成する を参照してください。

なお、「VPG を追加」画面では、以下の項目の設定に注意してください。それ以外の項目については、このページの説明には影響がありません。適宜設定を行ってください。

| 項目 | 説明 |

|---|---|

VPG の名前 (任意) を入力します。例: Door-Test01 | |

| 「Type-F」を選択します。 | |

| にチェックを入れます。 |

ステップ 3: SORACOM Door の利用を申請する

以下のボタンをクリックして、SORACOM サポートに SORACOM Door の利用を申請します。

このボタンはオートフィル (自動入力) 機能に対応しています

リクエスト送信画面が表示されたときに、 欄が空欄の場合は、リクエスト送信画面を閉じてから、もう一度ボタンをクリックしてください。

以下の内容を入力します。

項目 説明 ステップ 2: VPG を作成する で作成した VPG ID。VPG ID は、SORACOM ユーザーコンソールの VPG 一覧画面で確認できます。

Azure と VPN 接続する場合は、「Azure VPN Gateway」を入力します。 Azure VPN Gateway を作成する で作成した仮想ネットワークゲートウェイのパブリック IP アドレスを入力します。

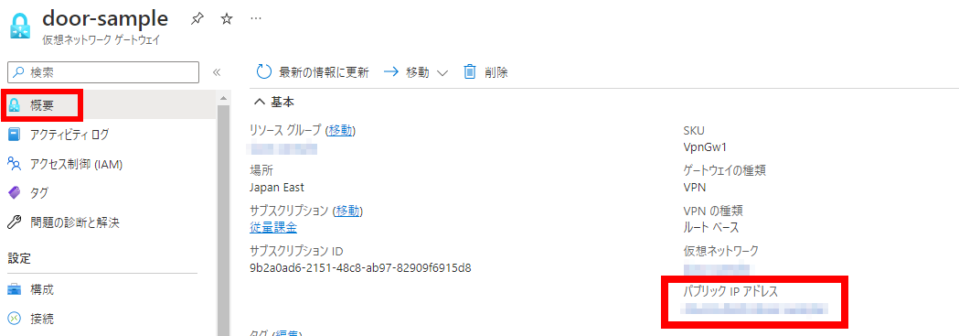

パブリック IP アドレスは以下の手順で確認できます。

Microsoft Azure Portal にログインし、 を選択します。

Azure VPN Gateway を作成する で作成した仮想ネットワークゲートウェイをクリックします。

をクリックして、 に表示されるパブリック IP アドレスを確認します。

VPN 接続の経路制御方式(ルーティングタイプ)を選択します。 「SORACOM Door 利用申請」を入力します。 「SORACOM Door の利用を申請します。」のように入力してください。 そのほかの項目についても、入力をお願いします。

にチェックを入れて、 をクリックします。

数営業日後を目途に VPN 接続のための情報が添付されたメールが送付されてきます。添付の情報には IPsec トンネル設定のための情報が 2 つ含まれます。

ステップ 4: Azure VPN Gateway を設定する

Azure VPN Gateway に 2 つの接続を追加し、VPG と IPsec で VPN 接続します。

ローカルネットワークゲートウェイを作成する

Microsoft Azure Portal にログインし、 を選択します。

をクリックします。

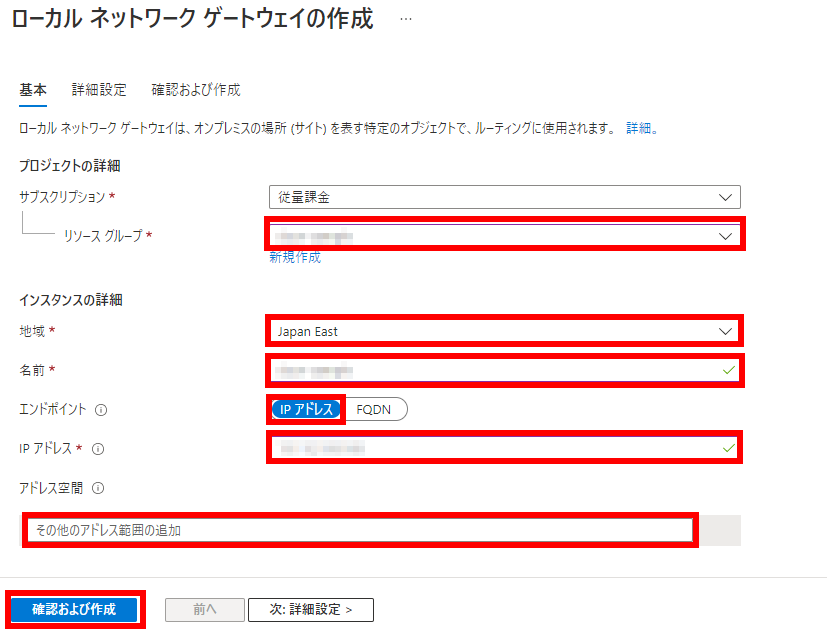

以下の項目を設定します。

項目 説明 Azure Virtual Network を作成する で指定したリソースグループを指定します。 ローカルネットワークゲートウェイを作成するリージョンを選択します。この例では Japan Eastを選択します。ローカルネットワークゲートウェイの名前です。任意の名前を入力します。 IP アドレスを選択します。接続先となる VPG 側のグローバル IP アドレスを入力します。送付されたメールに添付のファイルの各 IPsec トンネル設定情報

#3: Tunnel Interface Configurationの項に記載されているVirtual Private Gatewayの IP アドレスです。Outside IP Addresses: - Customer Gateway : XX.XX.XX.XX - Virtual Private Gateway : XX.XX.XX.XX接続先から見たときの対向アドレスレンジで、VPG タイプにより入力する値が異なります。次の表を参考に、VPG 側のアドレス空間を指定してください。

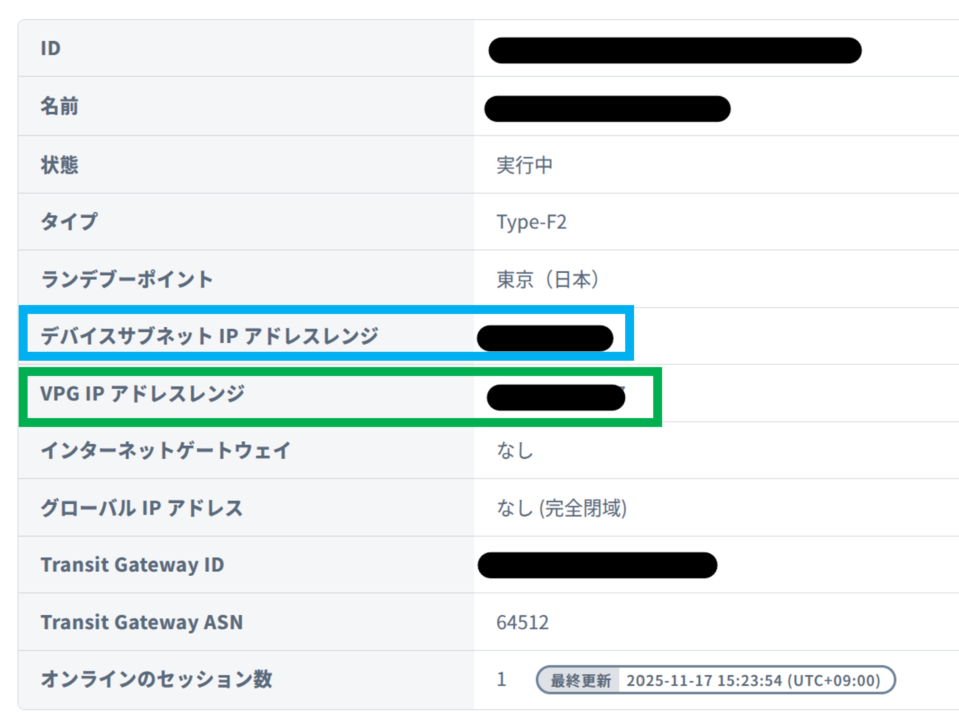

VPG タイプ この値を入力 Type-E / Type-F / Type-G (下記画像の緑枠) Type-F2 (下記画像の青枠)

注意

ここで指定するレンジは Azure 側の仮想ネットワーク/サブネットと重複しないようにしてください。

デバイスから送られるパケットの送り元 IP アドレスについて

SORACOM Door を構築した場合は、SORACOM Door を通じて送られてくるパケットの送り元 IP アドレスは、VPG タイプによって異なります。

VPG タイプ 送り元 IP アドレス Type-E / Type-F / Type-G VPG の IP アドレスで NAT されます。 Type-F2 IoT デバイスに割り当てられたデバイスの IP アドレスのまま (NAT されません)。

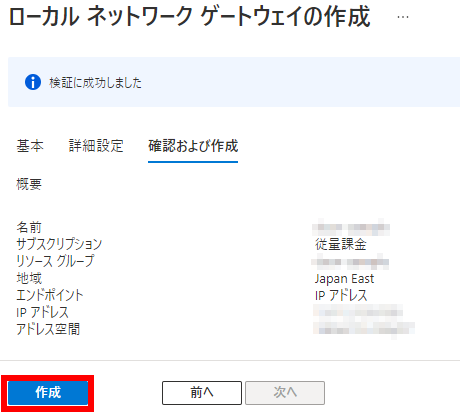

をクリックします。

をクリックします。

もう 1 つの IPsec の情報をもとに手順 1 ~ 5 を実施し接続を追加します。

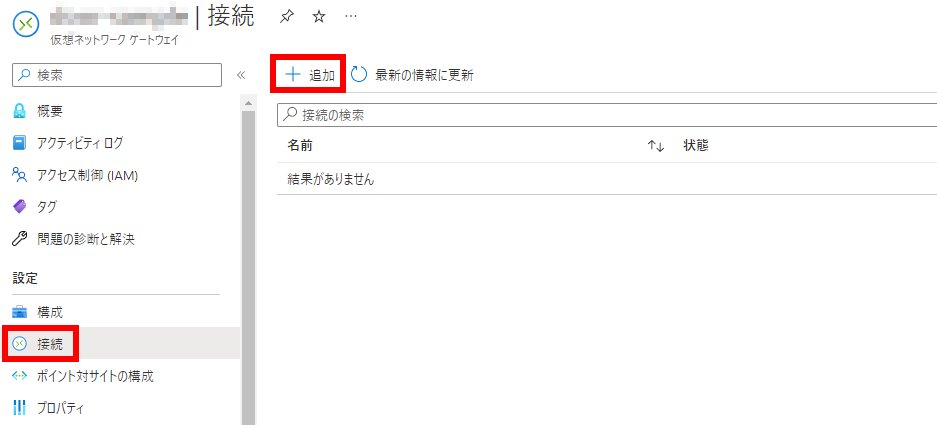

接続を追加する

Microsoft Azure Portal にログインし、 を選択します。

Azure VPN Gateway を作成する で作成した仮想ネットワークゲートウェイをクリックします。

→ の順にクリックします。

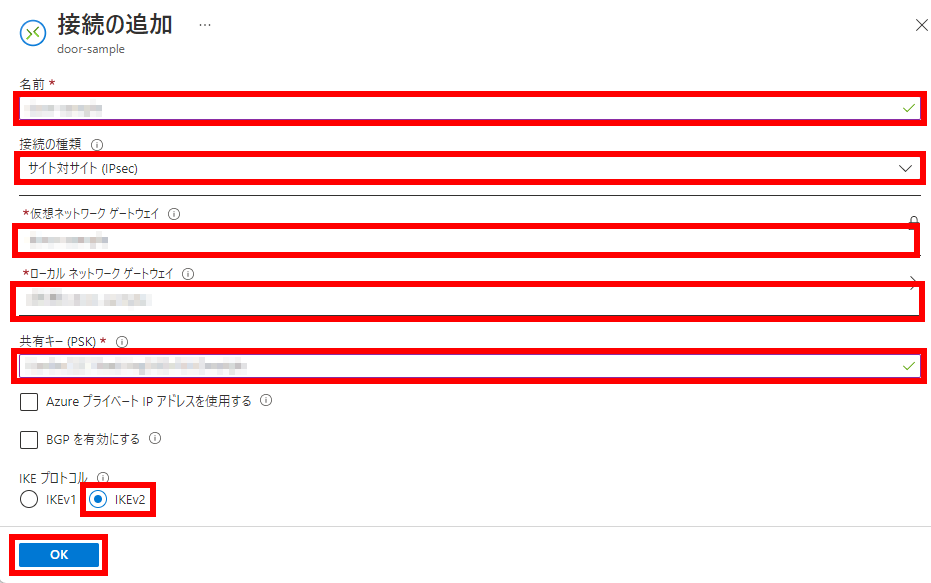

以下の項目を設定します。

項目 説明 接続の名前です。任意の名前を入力します。 サイト対サイト (IPsec)を選択します。をクリックし、ローカルネットワークゲートウェイを作成する で作成したローカルネットワークゲートウェイを選択します。 共有キーを入力します。共有キーは送付されたメールに添付のファイルの各 IPsec トンネル設定情報

#1: Internet Key Exchange Configurationの項のPre-Shared Keyに記載されています。- IKE version : IKEv2 - Authentication Method : Pre-Shared Key - Pre-Shared Key : <共有キー> - Authentication Algorithm : sha1 - Encryption Algorithm : aes-128-cbc - Lifetime : 28800 seconds - Phase 1 Negotiation Mode : main - Diffie-Hellman : Group 2IKEv2を選択します。

をクリックします。

もう 1 つの IPsec の情報をもとに手順 1 ~ 5 を実施し接続を追加します。

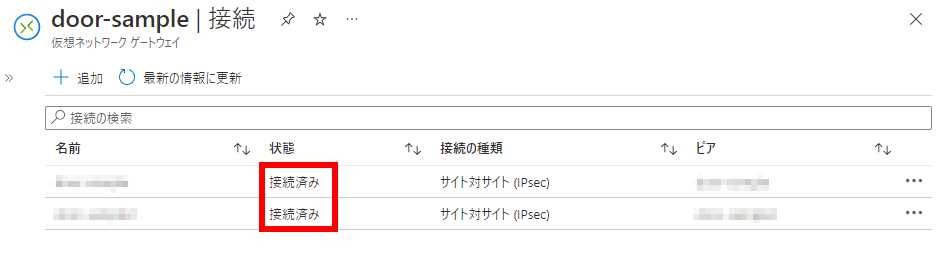

追加した 2 つの接続の に、

接続済みと表示されれば VPN 接続の成功です。

ステップ 5: IoT SIM が利用する VPG を切り替える

IoT SIM が、ステップ 2: VPG を作成する で作成した VPG を利用するように設定し、セッションを再確立します。詳しくは、IoT SIM が利用する Virtual Private Gateway (VPG) を切り替える を参照してください。

ステップ 6: 閉域網で接続する

VPG を使用するグループに所属する IoT SIM を利用するデバイスから、仮想マシンを作成する で作成した仮想マシンにアクセスします。

Microsoft Azure Portal にログインし、 を選択します。

仮想マシンを作成する で作成した仮想マシンをクリックします。

でプライベート IP アドレスを確認します。

IoT SIM を利用するデバイスから、プライベート IP アドレスを利用してアクセスできることを確認します。

以下は ping でアクセスする例です。

$ ping 10.0.0.XXX -c 464 bytes from 10.0.0.XXX : icmp_seq=1 ttl=63 time=22.2 ms 64 bytes from 10.0.0.XXX : icmp_seq=2 ttl=63 time=16.9 ms 64 bytes from 10.0.0.XXX : icmp_seq=3 ttl=63 time=18.3 ms 64 bytes from 10.0.0.XXX : icmp_seq=4 ttl=63 time=18.1 ms

(参考) Door の利用を終了する

Door の利用を終了する場合は、不要になった VPN 接続を削除して、VPG の利用を終了します。

VPN 接続を削除します。

Door を用いた VPN 接続が不要になった場合は、以下の情報を SORACOM サポートに連絡してください。SORACOM サポートによって VPN 接続が削除されます。

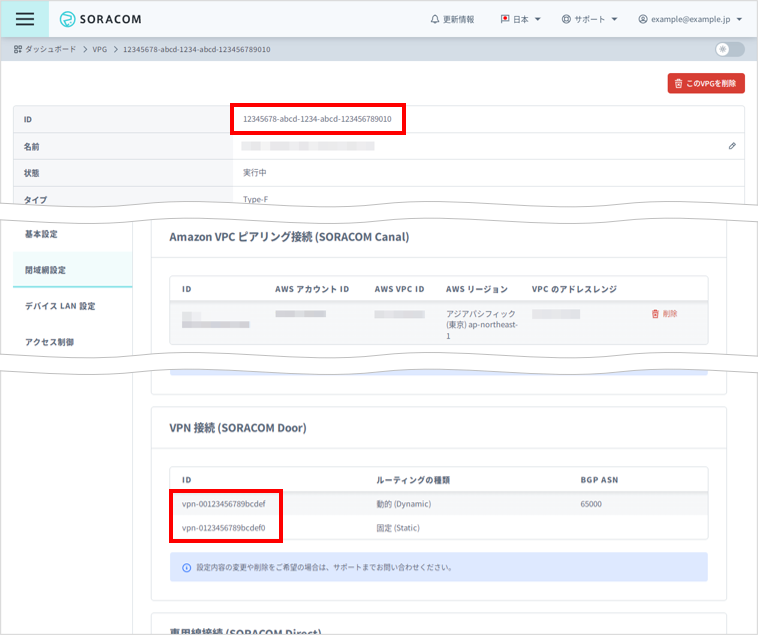

項目 説明 VPG ID VPG 設定画面の に表示されます。 削除する VPN 接続の ID VPG 設定画面で をクリックすると、 の に表示されます。 VPG 設定画面を表示する操作について詳しくは、VPG の設定を変更する を参照してください。

VPG 設定画面の例:

ステップ 2: VPG を作成する で作成した VPG の利用を終了 / 削除します。

詳しくは、VPG の利用を終了する / 削除する を参照してください。