Funk を利用して、AWS Lambda の関数を実行し、Slack へ通知できます。

AWS Lambda を実行する場合は AWS STS エンドポイントをアクティブ化してください

AWS Lambda を実行する場合は、AWS が提供する AWS STS エンドポイントをアクティブ化してください。

なお、アクティブ化する AWS STS エンドポイントは、Funk を利用する カバレッジタイプ および ランデブーポイント によって異なります。

| SORACOM のカバレッジタイプ | SORACOM のランデブーポイント | AWS リージョン | AWS STS エンドポイント |

|---|---|---|---|

| グローバルカバレッジ | オレゴン (米国) | 米国西部 (オレゴン) | sts.us-west-2.amazonaws.com |

| シドニー (オーストラリア) | アジアパシフィック (シドニー) | sts.ap-southeast-2.amazonaws.com | |

| 東京 (日本) | アジアパシフィック (東京) | sts.ap-northeast-1.amazonaws.com | |

| フランクフルト (ドイツ) | 欧州 (フランクフルト) | sts.eu-central-1.amazonaws.com | |

| 日本カバレッジ | 東京 (日本) | アジアパシフィック (東京) | sts.ap-northeast-1.amazonaws.com |

たとえば、日本カバレッジの Funk で AWS Lambda を実行する場合は、sts.ap-northeast-1.amazonaws.com をアクティブ化します。

AWS STS エンドポイントのアクティブ化について詳しくは、AWS リージョン での AWS STS のアクティブ化と非アクティブ化 を参照してください。

操作を始める前に準備が必要です (クリックして確認してください)

(1) SORACOM のアカウントを作成して IoT SIM を申し込む / デバイスを購入する

デバイスと、そのデバイスで利用できる IoT SIM を用意します。

SORACOM アカウントの作成方法、IoT SIM の申し込み方法、およびデバイスの購入方法について詳しくは、SORACOM の利用を始める を参照してください。

(2) AWS のアカウントを用意する

AWS のアカウントを用意してください。

(3) Slack のアカウントを用意する

Slack のアカウントを用意してください。

準備完了ステップ 1: Slack の Webhook URL を発行する

Slack の Webhook URL を発行します。詳しくは、Slack App の Incoming Webhook を利用する を参照してください。

ステップ 2: AWS Lambda の関数を作成する

このページで説明する機能を体験するために、お客様の AWS アカウントに以下の設定の AWS Lambda の関数を作成します。操作手順について詳しくは、AWS Lambda の関数を作成する を参照してください。

| 項目 | 説明 | ||||

|---|---|---|---|---|---|

任意の文字列を入力します。例: funk-sample-button | |||||

| 「Node.js 20.x」を選択します。 | |||||

| 「x86_64」を選択します。 | |||||

| |||||

| → | 上記のコードを動作させるには、以下の環境変数の設定が必要です。操作手順について詳しくは、AWS Lambda の関数の環境変数を設定する を参照してください。

|

この関数の ARN は、これ以降、${lambda_func_arn} と表記します。例: arn:aws:lambda:ap-northeast-1:XXXXXXXXXXXX:function:funk-sample-button

ステップ 3: IAM ポリシーと IAM ロールを作成する

Funk が、お客様の AWS アカウントの AWS Lambda の関数 URL を呼び出すために、お客様の AWS アカウントに以下の設定の IAM ポリシーと IAM ロールを作成します。操作手順について詳しくは、IAM ポリシーと IAM ロールを作成する を参照してください。

| 項目 | 説明 |

|---|---|

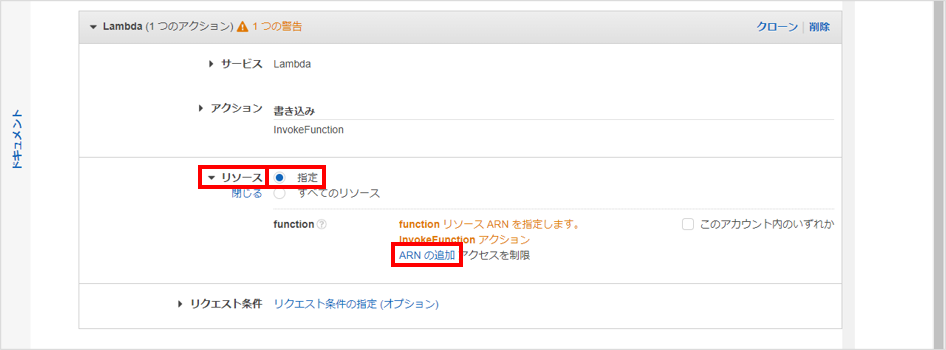

| IAM ポリシー | このページで説明する機能を体験するために、お客様の AWS アカウントの AWS Lambda の関数 URL を呼び出す権限を追加した IAM ポリシーを作成します。 具体的には以下のように設定します。

|

| IAM ロール | このページで説明する機能を体験するために、「SORACOM の AWS アカウント」を信頼できるエンティティとして指定した IAM ロールを作成します。 具体的には以下のように設定します。

なお、ここで作成した IAM ロールの ARN を、これ以降、${iam_role_arn} と表記します。例:

|

ステップ 4: SORACOM Funk をセットアップする

IoT SIM を利用するデバイスから送信されたデータに応じて、Funk から AWS Lambda の関数を呼び出すための設定を、SORACOM ユーザーコンソールで行います。

認証情報ストアに AWS IAM ロール認証情報を登録する

Funk から AWS Lambda の関数を呼び出すために、IAM ロールに関する認証情報を、SORACOM ユーザーコンソールに登録します。

具体的には、認証情報ストアの「認証情報を登録」画面で以下のように登録します。この画面の表示方法については、認証情報を登録する を参照してください。

| 項目 | 説明 |

|---|---|

認証情報を識別するために任意の名前を入力します。例: AWS-IAM-role-credentials-invokeFunction | |

| 「AWS IAM ロール認証情報」を選択します。 | |

${iam_role_arn} を入力します。例: arn:aws:iam::XXXXXXXXXXXX:role/funk-test-aws-lambda-role | |

${external_id} を入力します。例: External-ID-Mej73gfhrFhimGKb |

SORACOM Funk を有効化する

IoT SIM に対して Funk を有効化します。

Funk の設定はグループに対して行います

ここでは、グループの設定を変更する操作のみを説明します。グループの仕組みやグループを作成する操作について詳しくは、グループ設定 を参照してください。

SIM グループ画面で をクリックします。

SIM グループ画面を表示する操作について詳しくは、グループの設定を変更する を参照してください。

スイッチをクリックして「ON」にします。

以下の項目を設定します。

項目 説明 「AWS Lambda」を選択します。 ${lambda_func_arn} を入力します。例: arn:aws:lambda:ap-northeast-1:XXXXXXXXXXXX:function:funk-sample-button認証情報ストアに AWS IAM ロール認証情報を登録する で登録した認証情報を選択します。例: AWS-IAM-role-credentials-invokeFunctionここでは、「JSON」を選択します。詳しくは、SORACOM Funk を有効化する を参照してください。

をクリックします。

IoT SIM の Funk の設定が完了しました。

multi credentials per group 機能

Beam と同じく、Funk の認証情報にも multi credentials per group 機能を使用できます。

multi credentials per group 機能は、IoT SIM ごとに異なる認証情報を利用する機能です。グループ設定の には、#{imsi} または #{imei} のプレースホルダーを含めておき、認証情報ストア に認証情報を登録するときは、 に、実際の IoT SIM の IMSI やデバイスの IMEI を含めます。このように準備すると、接続する IoT SIM やデバイスに応じて認証情報を使い分けられます。詳しくは、Beam の multi credentials per group 機能を利用して AWS IoT に接続する を参照してください。

ステップ 5: デバイスから Slack へ通知を行う

Funk を利用して AWS Lambda の関数を実行し、Slack へ通知します。

動作確認のために、Funk を有効化した IoT SIM を利用するデバイスで、Unified Endpoint の HTTP エントリポイント にリクエストを送信します。

$ curl -v -X POST http://uni.soracom.io \

-H "content-type:application/json" \

-d '{

"hello": "funk"

}'

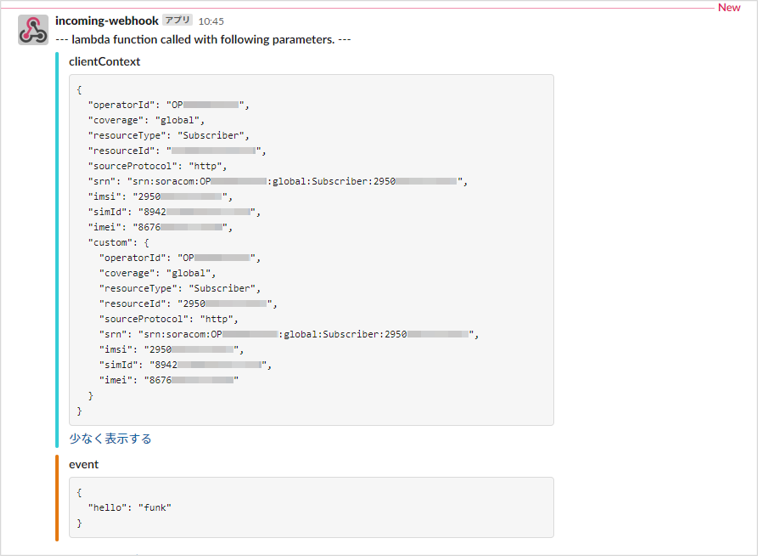

Slack に以下のようなメッセージが送信されます。

SORACOM Funk を有効化する の で「JSON」を選択しているため、Unified Endpoint の UDP エントリポイントや TCP エントリポイント に {"hello": "funk"} を送信しても、Slack に同様のメッセージが送信されます。

トラブルシューティング

Slack へ通知できなかった場合は、以下の点を確認してください。

SORACOM Harvest Data を有効化してデータが保存されること

Unified Endpoint に送信しているため、SORACOM Harvest Data を有効化する と、送信したデータが Harvest Data にも保存されます。Harvest Data を有効化してから、もう一度 ステップ 5: デバイスから Slack へ通知を行う の手順に従ってデバイスからリクエストを送信してください。

Harvest Data を有効化しても、送信したデータが Harvest Data に保存されない場合は、以下の点を確認してください。

デバイスから SORACOM に到達できること。

たとえば、デバイスで PING 応答サービス を利用して、IoT SIM を利用するデバイスから SORACOM に到達できることを確認してください。

Funk および Harvest Data を有効化したグループに、IoT SIM が所属できていること。

SIM 管理画面で、デバイスで利用する IoT SIM の 欄に、Funk および Harvest Data を有効化したグループが表示されていることを確認してください。詳しくは、IoT SIM の情報を確認する を参照してください。

AWS Lambda にデータが送信されていること

AWS Lambda のログで、Funk で転送されたデータが AWS Lambda に送信されていることを確認できます。

Harvest Data にデータが保存されているのに、AWS Lambda のログで確認できない場合は、ステップ 4: SORACOM Funk をセットアップする の設定 ( に入力した ARN や で選択した認証情報) が正しいことを確認してください。

認証情報ストアに登録した AWS IAM ロール認証情報 は確認できません。

AWS Lambda でログが確認できたのに、Slack へ通知されない場合は、ステップ 2: AWS Lambda の関数を作成する の設定 (コードソースや環境変数) が正しいことを確認してください。