SAM ユーザーは、ルートユーザーとは別のユーザーアカウントです。SAM ユーザーごとに権限を細かく管理できます。たとえば、利用できる SORACOM API や SAM ユーザーの利用可能期間などを個別に設定できます。不要なアクセスや操作ミスによる損失を未然に防ぐために、SAM ユーザーを利用してください。

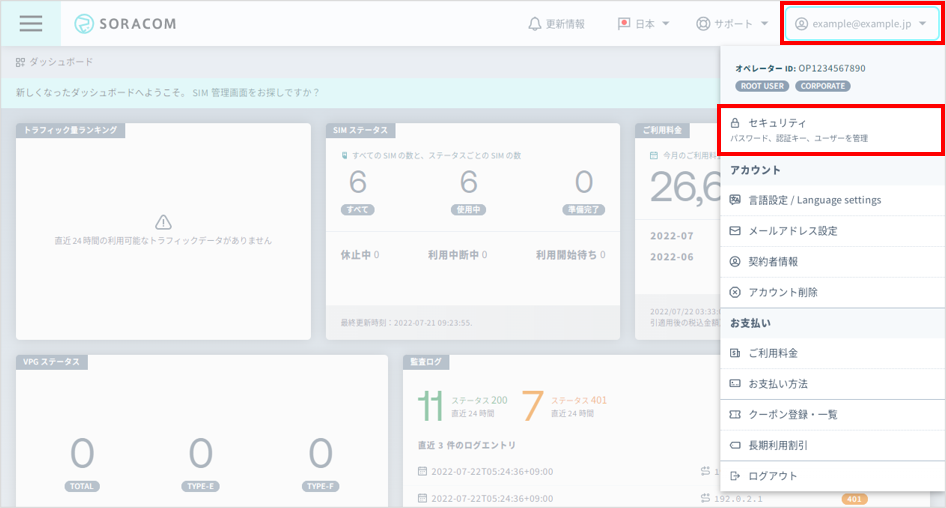

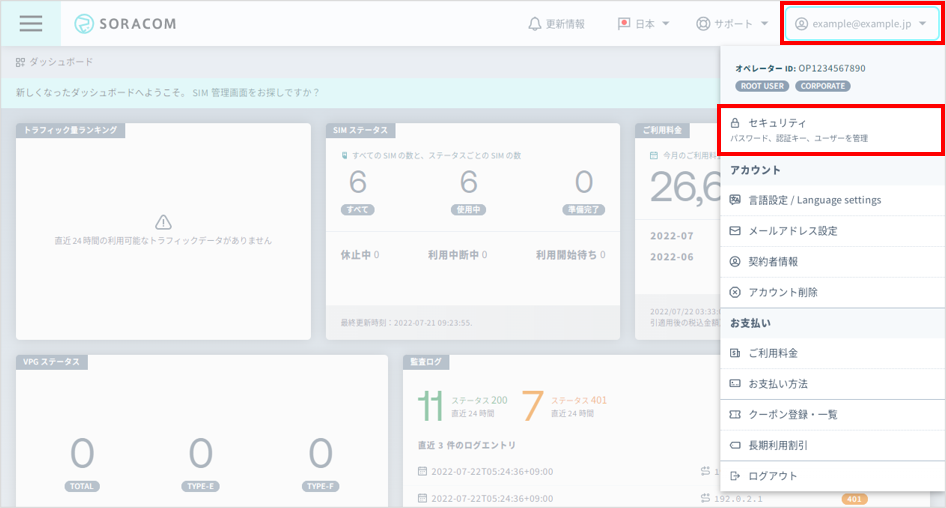

ユーザーコンソール にログインし、右上のユーザー名が表示されているボタンをクリックして、 をクリックします。

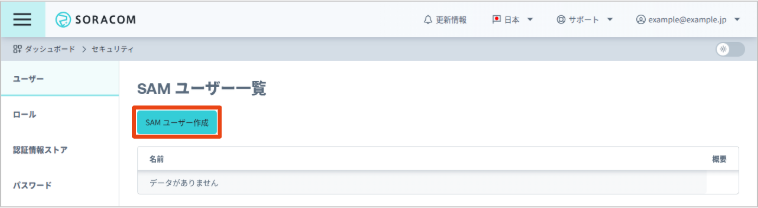

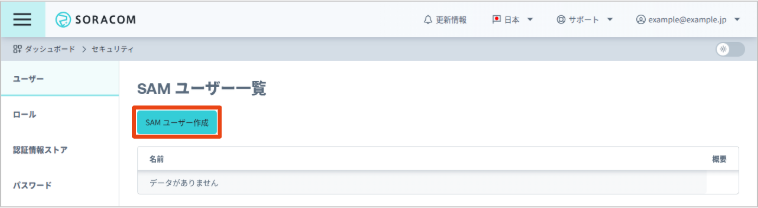

SAM ユーザー一覧画面が表示されます。

をクリックします。

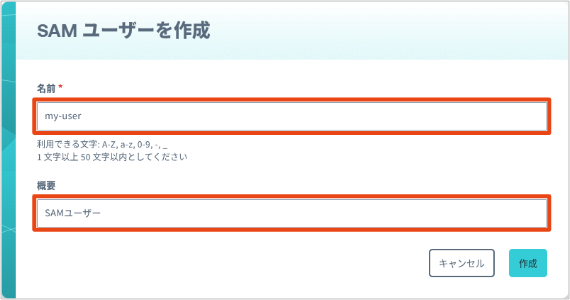

以下の項目を設定します。

項目 説明 SAM ユーザーの名前です。 SAM ユーザーを識別するための任意の文字列です。

をクリックします。

認証設定と権限設定が必要です

SAM ユーザーを作成した直後は、SORACOM ユーザーコンソールにログインできません。また、SORACOM CLI も SORACOM API も利用できません。各操作ができるように認証設定と権限設定を行ってください。

| 項目 | 説明 |

|---|---|

| 認証設定 | SORACOM の利用権限があることを示すために必要な設定です。パスワードを設定したり、認証キーを生成したりします。 |

| 権限設定 | SORACOM が提供する機能 (サービスよりも細かい単位) ごとに、利用を許可したり、拒否したりします。詳しくは、SAM ユーザーの権限を設定する を参照してください。 |

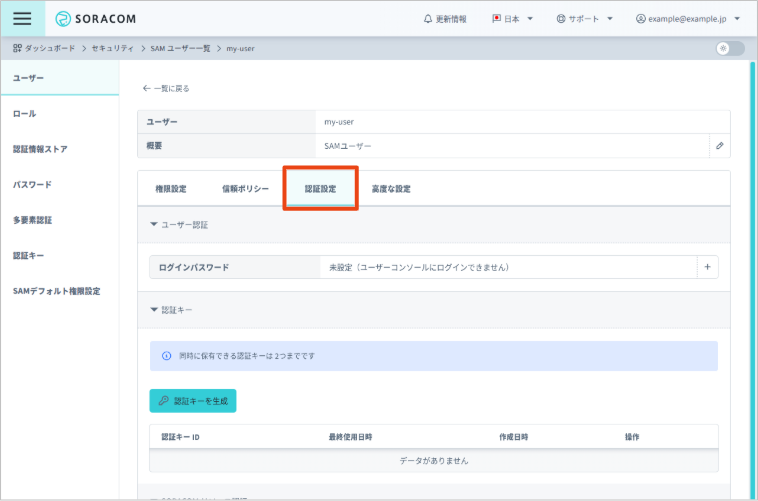

「SAM ユーザーの認証設定」画面を表示する

作成した SAM ユーザーの認証キーを生成したり、パスワードを設定したりします。

SORACOM CLI や SORACOM API を利用するには、認証キーを生成することを推奨します。また、SORACOM ユーザーコンソールにログインするためには、パスワードを設定してください。

SAM ユーザー一覧画面で、パスワードの設定または認証キーの生成を行う SAM ユーザーをクリックします。

タブをクリックします。

この画面を「SAM ユーザーの認証設定」画面と呼びます。

- この SAM ユーザーが、SORACOM ユーザーコンソールにログインする場合は、パスワードを設定します。

- この SAM ユーザーの権限で、SORACOM CLI や SORACOM API を利用する場合は、認証キーを生成します。

SORACOM ユーザーコンソールのログインパスワードを設定する

SAM ユーザーで SORACOM ユーザーコンソールにログインする場合は、ログインパスワードを設定します。

SAM ユーザーは自分でパスワードを設定できない場合があります

SAM ユーザーが自分でパスワードを設定するには、ユーザーコンソールにログインする必要があります。ルートユーザーが利用できる は、SAM ユーザーは利用できません。

SAM ユーザーに以下の権限を設定すると、SAM ユーザーも以下の手順で自分のパスワードを設定できます。権限設定については、SAM ユーザーの権限を設定する を参照してください。

{ "statements": [ { "effect": "allow", "api": [ "User:listUsers", "User:getUser" ] }, { "effect": "allow", "api": [ "User:updateUserPassword" ], "condition": "pathVariable('user_name') == samUserName" } ] }

「SAM ユーザーの認証設定」画面 で → の をクリックします。

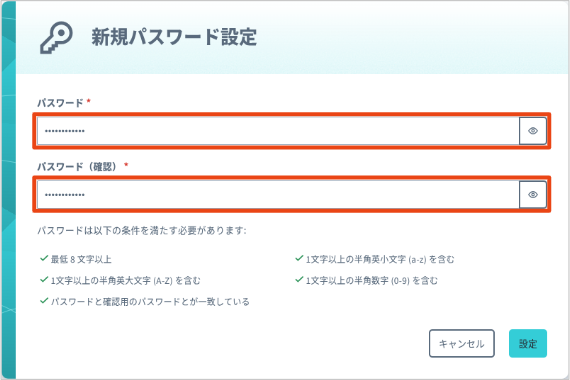

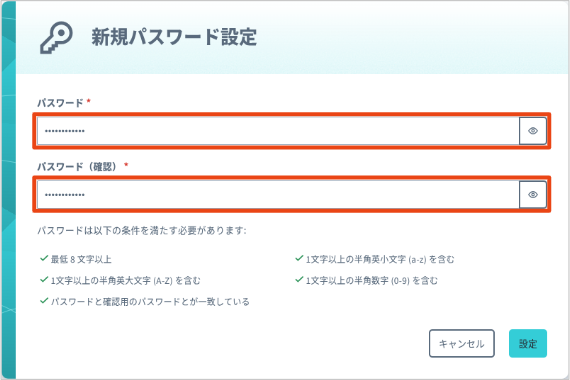

および に、画面に表示された条件を満たす同一のパスワードを入力します。

をクリックします。

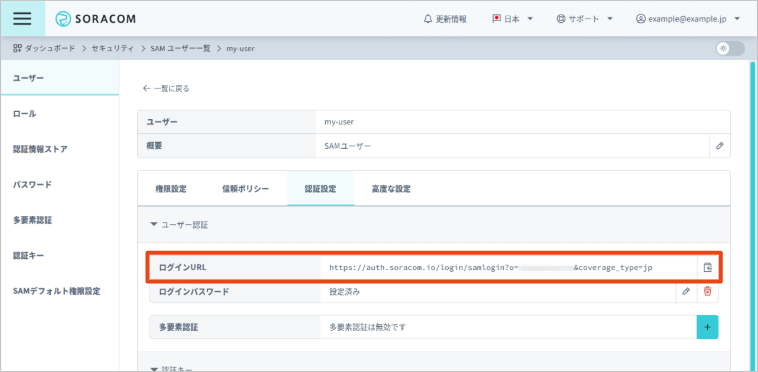

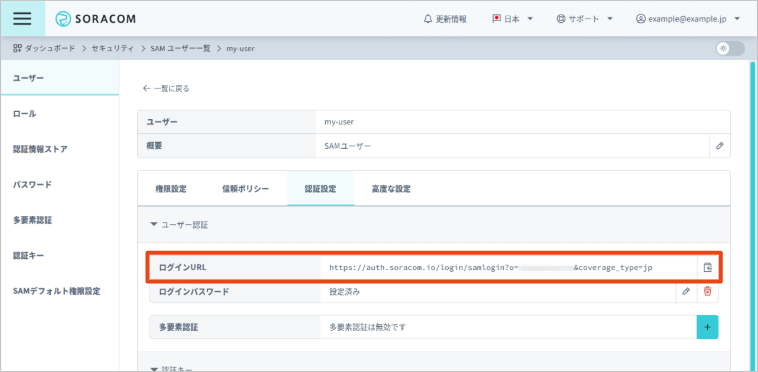

ログイン URL が発行されます。この URL を共有すると、SAM ユーザーで SORACOM ユーザーコンソールにログインする ときに、オペレーター ID の入力を省略できます。

ログインパスワードを更新/削除するには

「SAM ユーザーの認証設定」画面で または をクリックし、画面の指示に従って操作します。

なお、パスワードを削除すると、この SAM ユーザーでは SORACOM ユーザーコンソールにログインできなくなります。

多要素認証に対応しています

SORACOM では、ログインパスワードを使用した認証において、RFC 6238 で定義されている時間ベースのワンタイムパスワード (Time-based One-Time Password: TOTP) を使用した多要素認証 (Multi-Factor Authentication: MFA) をサポートしています。詳しくは、多要素認証 を参照してください。

ログイン URL にはカバレッジタイプも含まれています

たとえば、SAM ユーザーが日本カバレッジのサービスを利用することが多い場合は、日本カバレッジ用のログイン URL を共有すると便利です。SORACOM ユーザーコンソールで日本カバレッジを表示 しているときは、 には日本カバレッジ用のログイン URL が表示されます。

認証キーを生成する

SAM ユーザーが SORACOM CLI や SORACOM API を利用する場合は、認証キーを生成することを推奨します。

生成した認証キーは、SORACOM に保存されます。ダウンロードできません。

「SAM ユーザーの認証設定」画面 で の をクリックします。

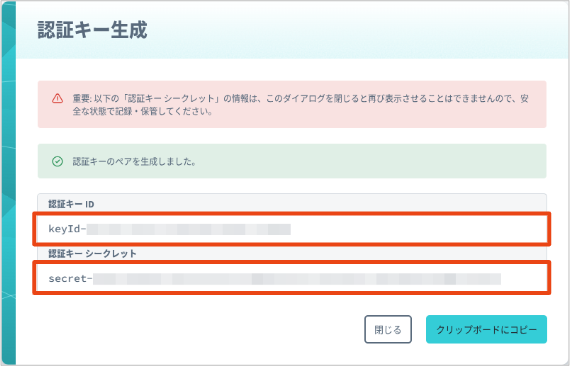

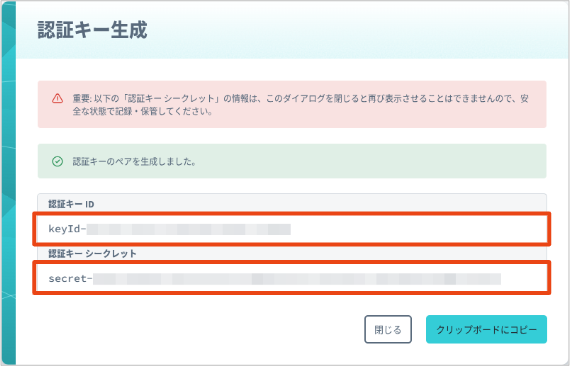

と が表示されます。

をクリックします。

SAM ユーザー名 (

user)、認証キー ID (authKeyId)、認証キーシークレット (authKeySecret) が、以下の書式でクリップボードにコピーされます。なお、1 行目はヘッダーです。2 行目に記載された情報を利用してください。user,authKeyId,authKeySecret my-user,keyId-xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx,secret-xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx認証キー ID (

authKeyId)、認証キーシークレット (authKeySecret) の 2 つを使ってAuth:auth APIを呼び出すと、SAM ユーザーとして SORACOM API を使用するための API キーと API トークンが発行されます。詳しくは、API キーと API トークンを発行する を参照してください。

認証キーシークレットは安全な状態で保管してください

発行済みの認証キーシークレット (

authKeySecret) は、SORACOM ユーザーコンソールでは再確認できません。安全な状態で保管してください。認証キー ID (

authKeyId) と認証キーシークレット (authKeySecret) は、SAM ユーザーが SORACOM CLI や SORACOM API を利用できることを証明するための情報です。漏洩した可能性がある場合は、速やかに認証キーを削除してください。認証キーを削除する場合は、「SAM ユーザーの認証設定」画面の → 削除する認証キーの をクリックします。

認証キーを削除すると、対応する認証キー ID (

authKeyId) と認証キーシークレット (authKeySecret) を利用しても、API キーと API トークンが発行できなくなります。ただし、すでに発行された API キーと API トークンは引き続き利用できます。API キーと API トークンを無効化する ことを推奨します。

最大 2 件の認証キーを作成できます

- 同じ SAM ユーザーの権限で動作する複数のプログラムを作成する場合に、2 件の認証キーを使い分けることを推奨します。仮に一方の認証キーが漏洩した場合は、その認証キーは速やかに削除します。このとき、削除した認証キーを使用していたプログラムは、SORACOM CLI や SORACOM API を利用できなくなります。ただし、もう一方の漏洩していない認証キーを使用しているプログラムには影響がありません。

- 認証キーごとに異なる権限を設定することはできません。