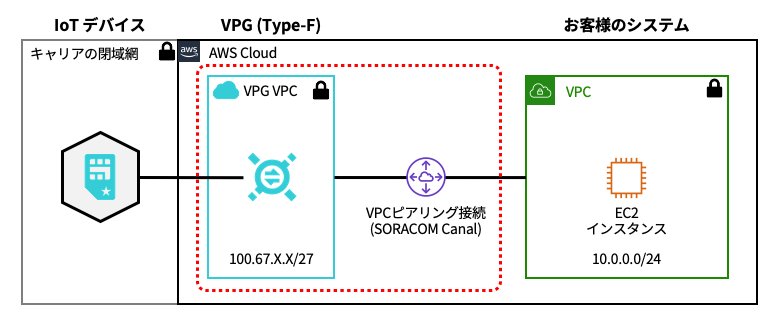

VPG は SORACOM Air の通信を仲介するお客様専用のゲートウェイとして SORACOM が管理する Amazon VPC (Virtual Private Cloud) に構築されます。Canal は、その Amazon VPC とお客様の AWS 環境 (Amazon VPC) を接続するサービスです。Canal を利用することで、インターネットを経由することなく、お客様の Amazon VPC にアクセスできます。また、Amazon VPC もインターネットにポートを開ける必要はありません。Canal を利用することで、デバイスからお客様のシステムまでセキュアなネットワークを構築できます。

ここでは、Amazon VPC ピアリング接続を利用する手順を説明します。SORACOM Canal の Amazon VPC ピアリング接続を利用すると、お客様が所有する Amazon VPC と、VPG がある Amazon VPC を接続し、SORACOM Air for セルラーのセルラー回線から、VPG を経由して、お客様の Amazon VPC にプライベート接続できます。

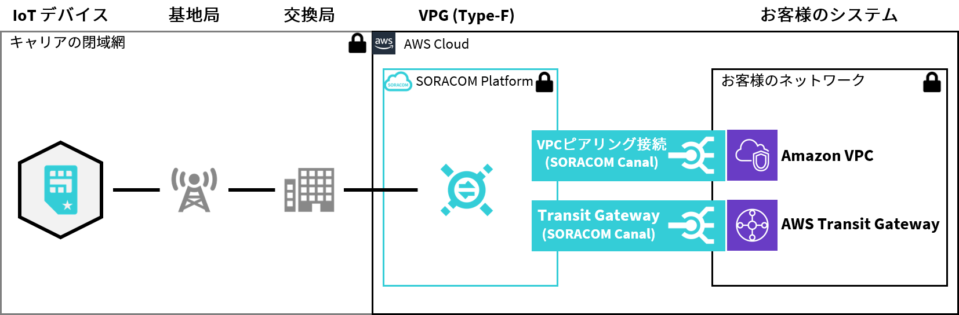

Amazon VPC ピアリング接続と Transit Gateway 接続を利用できます

Canal が現在サポートするパブリッククラウドのプライベート接続機能は、Amazon VPC ピアリング接続と Transit Gateway 接続です。Transit Gateway 接続を利用する手順については、SORACOM Canal を使用して閉域網で接続する (Transit Gateway 接続) を参照してください。

接続可能な AWS リージョンは、Canal と接続できる AWS リージョン を参照してください。

操作を始める前に準備が必要です (クリックして確認してください)

(1) SORACOM のアカウントを作成して IoT SIM を申し込む / デバイスを購入する

デバイスと、そのデバイスで利用できる IoT SIM を用意します。

SORACOM アカウントの作成方法、IoT SIM の申し込み方法、およびデバイスの購入方法について詳しくは、SORACOM の利用を始める を参照してください。

(2) AWS のアカウントを用意する

AWS のアカウントを用意してください。

準備完了ステップ 1: Amazon VPC および EC2 インスタンスを作成する

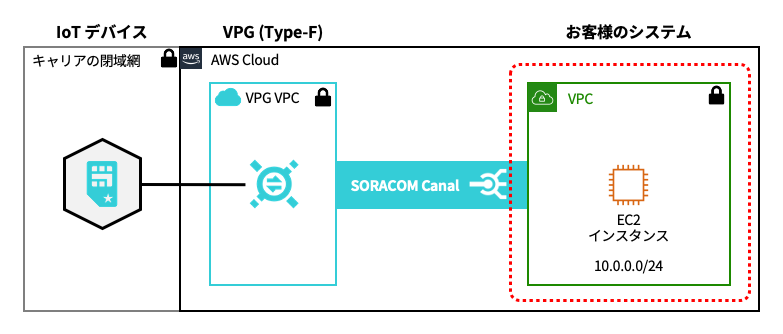

ここでは、Amazon VPC と EC2 インスタンス (図の赤の点線部分) を作成します。

既存の Amazon VPC の要件

お客様が作成した既存の Amazon VPC を利用する場合、その CIDR (IP アドレス空間) は以下の範囲内である必要があります (一部を除き、RFC 1918 の "Private Address Space" に準拠します)。

10.0.0.0/8(日本カバレッジでは10.21.0.0/16のアドレス空間を除く)172.16.0.0/12192.168.0.0/16

Amazon VPC を作成する

AWS マネジメントコンソール にログインし、「VPC」を選択します。(東京リージョンを選択してください。)

以下のような VPC ダッシュボードが表示されます。

をクリックします。

ステップ 1: VPC 設定の選択画面が表示されます。

→ の順にクリックします。

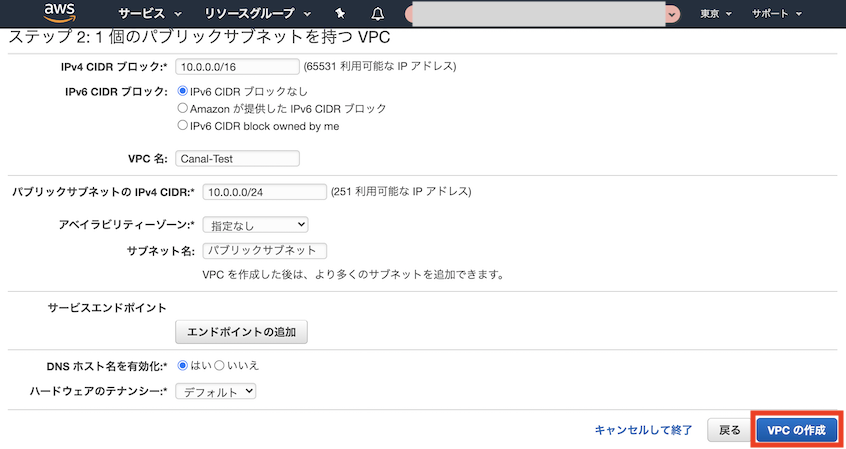

ステップ 2: 1 このパブリックサブネットを持つ VPC 画面が表示されます。

、、 を設定します。

ここでは、 を「Canal-Test」とし、その他の設定はデフォルトのまま進めます。

→ の順にクリックします。

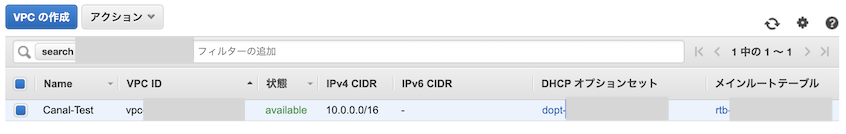

Amazon VPC が作成されます。次に、Amazon VPC にインターネットゲートウェイを接続します。

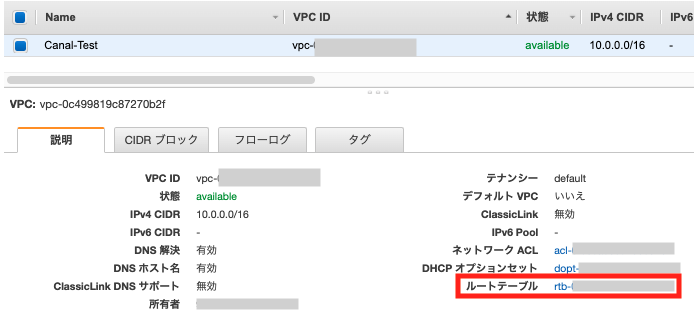

で「Canal-Test」(作成した Amazon VPC) の VPC ID をクリックします。

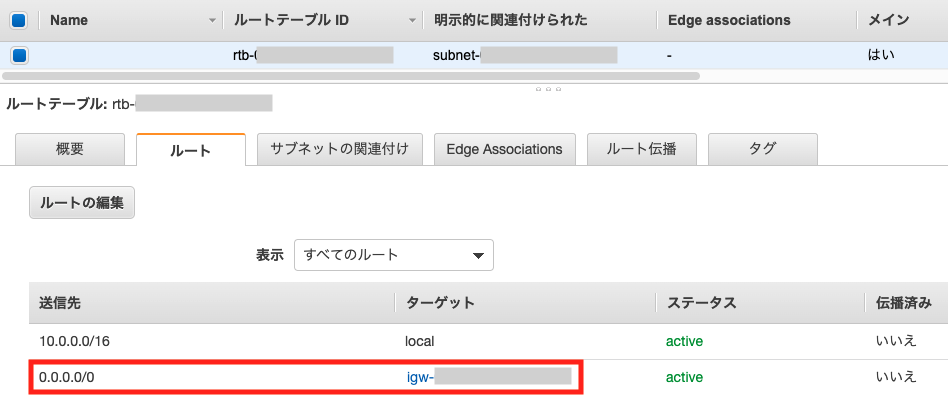

のルートテーブル ID をクリックします。

→ → の順にクリックし、以下のように設定します。

項目 説明 0.0.0.0/0を入力します。「インターネットゲートウェイ」→「igw-xxxxxx」の順に選択します。

をクリックします。

EC2 インスタンスを作成する

次に、作成した Amazon VPC 内に EC2 インスタンスを作成します。(今回は、Canal を経由して閉域網で接続するデバイスは、この EC2 インスタンスにアクセスします。)

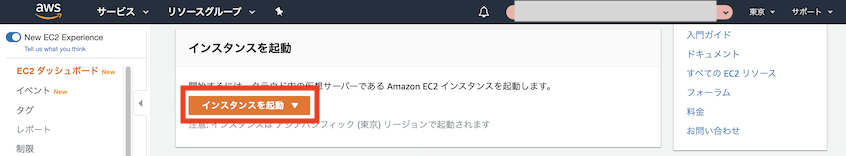

AWS マネジメントコンソール にログインし、「EC2」を選択して → の順にクリックします。

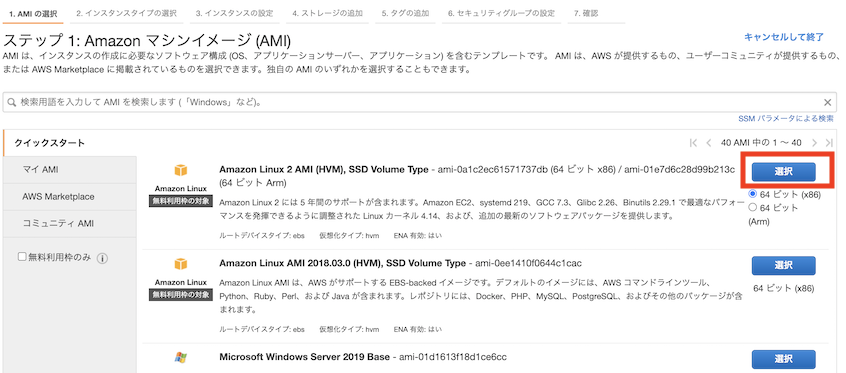

ステップ 1: Amazon マシンイメージ (AMI) 画面が表示されます。

「Amazon Linux 2 AMI (HVM) - Kernel 5.10, SSD Volume Type」の をクリックします。

ステップ 2: インスタンスタイプの選択画面が表示されます。

または にチェックを入れて、 をクリックします。

今回の用途では、t2.micro や t2.nano で十分です。

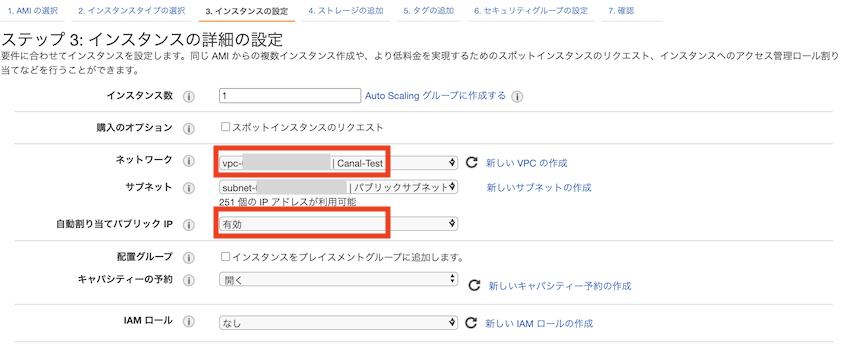

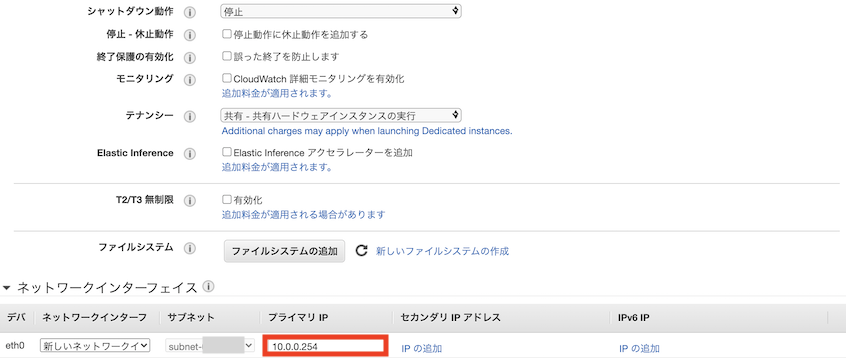

ステップ 3: インスタンスの詳細の設定画面が表示されます。

各項目を設定します。

項目 説明 Amazon VPC を作成する で作成した Amazon VPC (今回は「Canal-Test」) を選択します。 「有効」を選択します。この EC2 インスタンスにインターネットから SSH でログインして、セットアップを行うための設定です。 の EC2 インスタンスに設定するプライマリ IP を入力します。(ここでは、「10.0.0.254」としています。)

→ の順にクリックします。

ステップ 4: ストレージの追加画面は、デフォルトの設定のまま進めます。

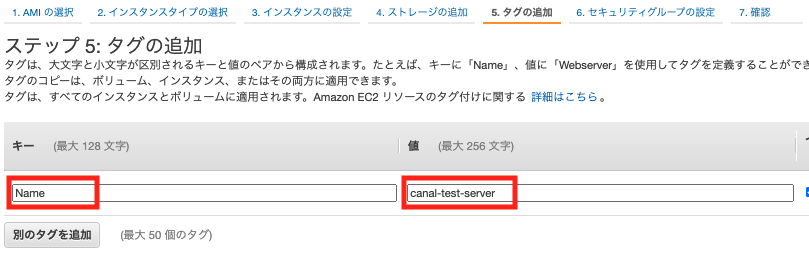

ステップ 5: タグの追加画面が表示されます。

をクリックして、各項目を設定します。

項目 説明 Nameを入力します。EC2 インスタンスの名前を入力します。ここでは、「canal-test-server」としています。

をクリックします。

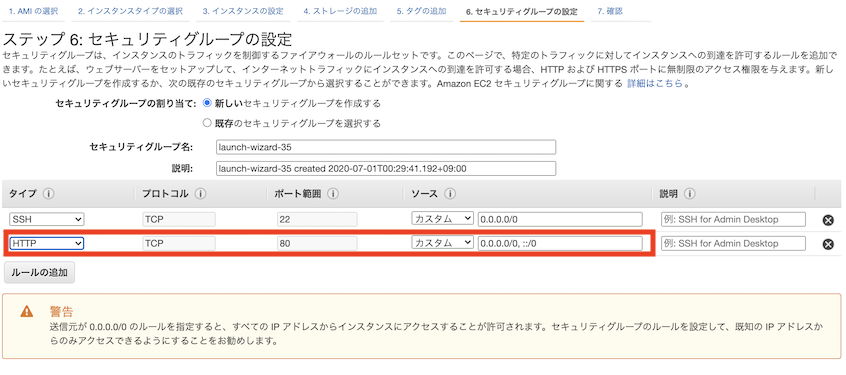

ステップ 6: セキュリティグループの設定画面が表示されます。

をクリックし、 で「HTTP」を選択します。

セキュリティグループで許可するポートやソースは必要最小限にしてください。ここでは 0.0.0.0/0 からのアクセスを許可していますが、SORACOM Canal の設定後は Amazon VPC ピアリング接続を受諾してネットワークを設定する で確認できる だけ許可するなどが考えられます。

をクリックします。

をクリックします。

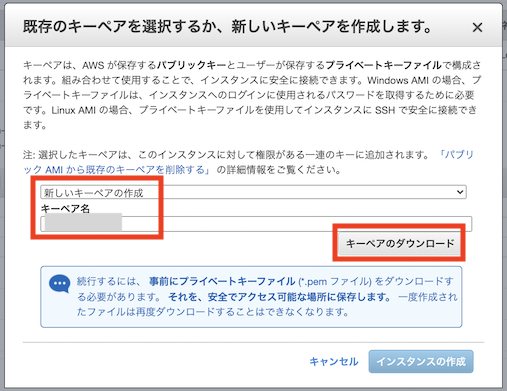

「既存のキーペアを選択するか、新しいキーペアを作成します。」という画面が表示されます。

既存のキーがある場合は、それを選択します。既存のキーがない場合は、 を選択し、 を入力して、 をクリックします。

EC2 インスタンスに Apache をインストールする の手順では、ここで指定したキーファイルを使用して、EC2 インスタンスに SSH 接続します。

をクリックします。

EC2 インスタンスに Apache をインストールする

次に、EC2 インスタンスに接続して、Apache をインストールします。

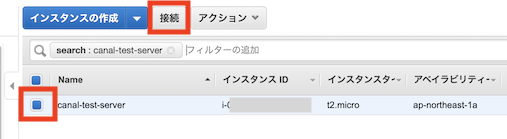

AWS マネジメントコンソール にログインし、「EC2」を選択して、サイドメニューで → の順にクリックします。

作成したインスタンスにチェックを入れて、 をクリックします。

EC2 インスタンスに接続するためのコマンドが表示されます。ここでは、SSH でログインします。

をクリックして、説明のとおりに操作します。 OSX ではターミナル、Windows では Tera Term などを使用してください。

$ ssh -i "xxx-dev01.pem" ec2-user@ec2-52-196-xxx-xxx.ap-northeast-1.compute.amazonaws.comEC2 インスタンスにログインされます。

Apache をインストールします。

$ sudo yum install httpdApache がインストールされます。

Apache を起動します。

$ sudo service httpd startPC のブラウザを起動して、アクセスします。

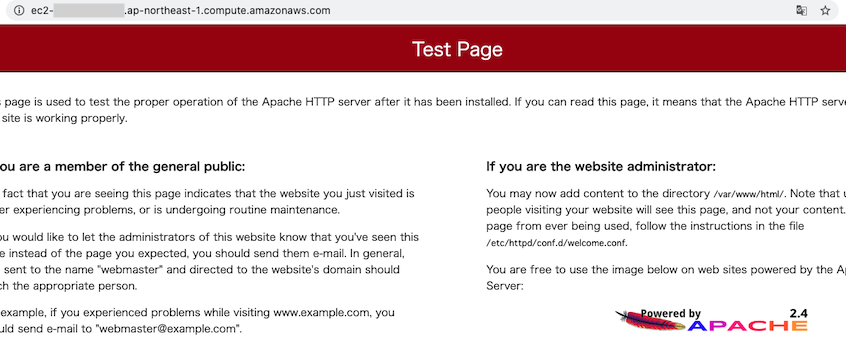

SSH でのログインに使用したドメイン (たとえば

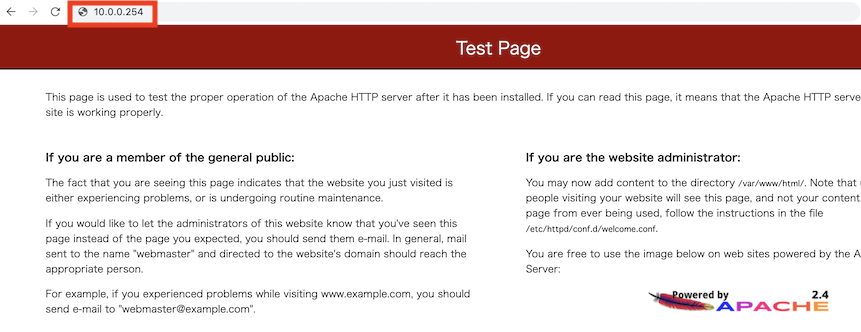

ec2-52-196-xxx-xxx.ap-northeast-1.compute.amazonaws.com) にアクセスします。以下のように表示されたら、グローバル IP アドレスで EC2 インスタンスの Apache にアクセスできています。

このあとの手順に従って Canal をセットアップすることで、プライベートアドレスでアクセスできます。

ステップ 2: VPG を作成し Canal を構成する

ここでは VPG を作成し、Canal の Amazon VPC ピアリング接続を構成します (以下の赤の点線部分)。お客様が作成した Transit Gateway と接続する手順は SORACOM Canal を使用して閉域網で接続する (Transit Gateway 接続) を参照してください。

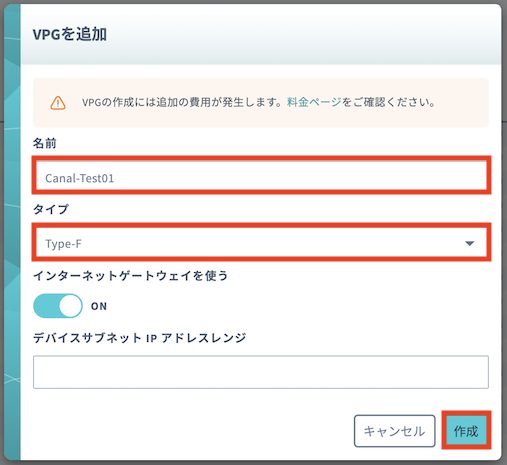

VPG を作成する

Canal を利用するには、VPG Type-F (閉域網接続可能) を作成します。

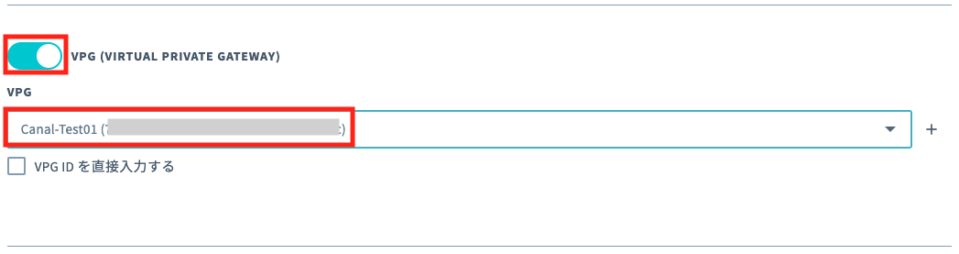

VPG を作成する手順について詳しくは、VPG を作成する を参照してください。なお、「VPG を追加」画面では、以下の項目の設定に注意してください。それ以外の項目については、このページの説明には影響がありません。適宜設定を行ってください。

| 項目 | 説明 |

|---|---|

| 「Type-F (閉域網接続可能)」を選択します。 | |

| ON にします。 |

VPG Type-C/D でもこれまでどおり「SORACOM Gate Canal (VPC ピアリング接続)」を利用できます。

Amazon VPC ピアリング接続を設定する

次に、ステップ 1: Amazon VPC および EC2 インスタンスを作成する で作成した Amazon VPC に、Amazon VPC ピアリング接続を設定します。

Amazon VPC ピアリング接続の設定に必要な情報を確認する

Amazon VPC ピアリング接続の設定には、以下の情報が必要です。

| 情報 | 確認方法 |

|---|---|

| AWS のアカウント番号 | AWS マネジメントコンソール にログインして、右上の → の順にクリックすると確認できます。

|

| AWS マネジメントコンソール にログインし、「VPC」を選択して、VPC ダッシュボードの をクリックすると確認できます。

|

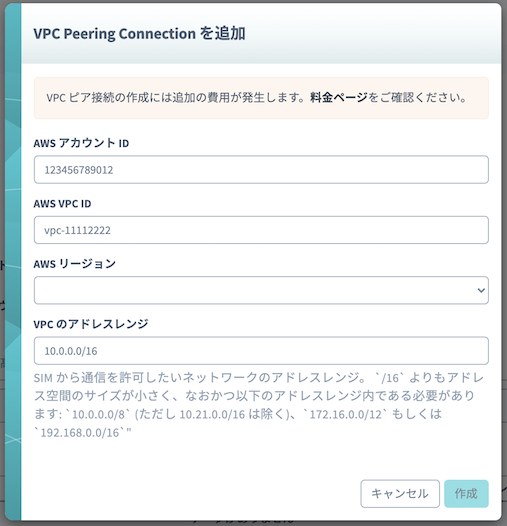

ユーザーコンソールで Amazon VPC ピアリング接続を設定する

VPG を作成する で作成した VPG の VPG 設定画面で、 をクリックして、 の をクリックします。

VPG 設定画面を表示する操作について詳しくは、VPG の設定を変更する を参照してください。

Amazon VPC ピアリング接続の設定に必要な情報を確認する で確認した内容を各項目に入力します。

項目 説明 AWS のアカウント番号を入力します。 接続先の Amazon VPC ID を入力します。 接続先の Amazon VPC がある AWS リージョンを選択します。例: ap-northeast-1 接続先の Amazon VPC の アドレスレンジ (IPv4 CIDR) を入力します。

をクリックします。

ステップ 1: Amazon VPC および EC2 インスタンスを作成する で作成した Amazon VPC に、SORACOM プラットフォームから Amazon VPC ピアリング接続がリクエストされ、ピアリング接続 ID (pcx-xxxxxxxxxxxxxxxxx) が表示されます。

この ID は、次の Amazon VPC ピアリング接続を受諾してネットワークを設定する で使います。

Amazon VPC ピアリング接続を受諾してネットワークを設定する

ここでは、ステップ 1: Amazon VPC および EC2 インスタンスを作成する で作成した Amazon VPC で、ピアリング接続を受諾し、ネットワークの設定 (ルートテーブルの設定) を行います。

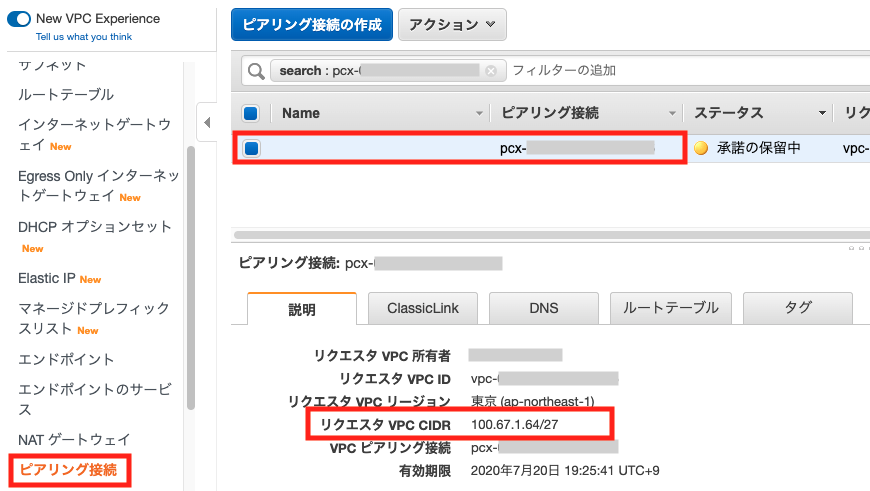

AWS マネジメントコンソール にログインし、「VPC」を選択して、サイドメニューで → の順にクリックします。

ピアリング接続のリクエストが表示されます。

にピアリング接続 ID (pcx-xxxxxxxxxxxxxxxxx) を入力して Enter キーを押します。

ピアリング接続のリクエストの タブに記載されている をメモします。

リクエスタ CIDR は、後ほどルートテーブルの設定で使用します。

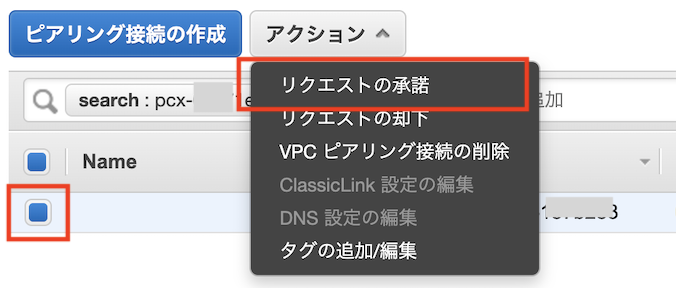

ピアリング接続リクエストをクリックして、 → の順にクリックします。

をクリックします。

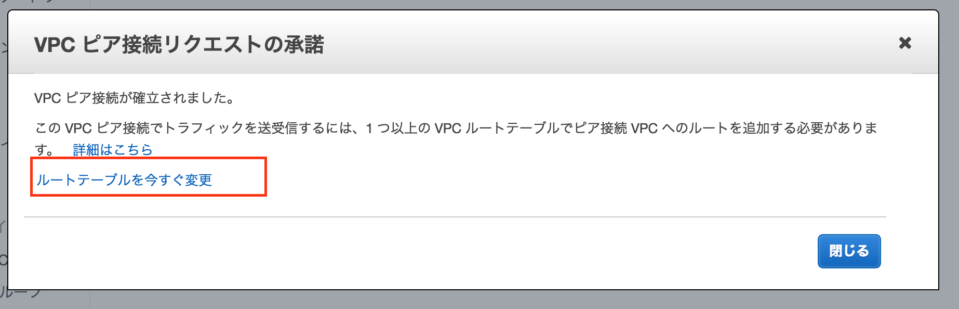

以下のようなウィンドウが表示されます。

の VPC ID をクリックし、 のルートテーブル ID をクリックします。

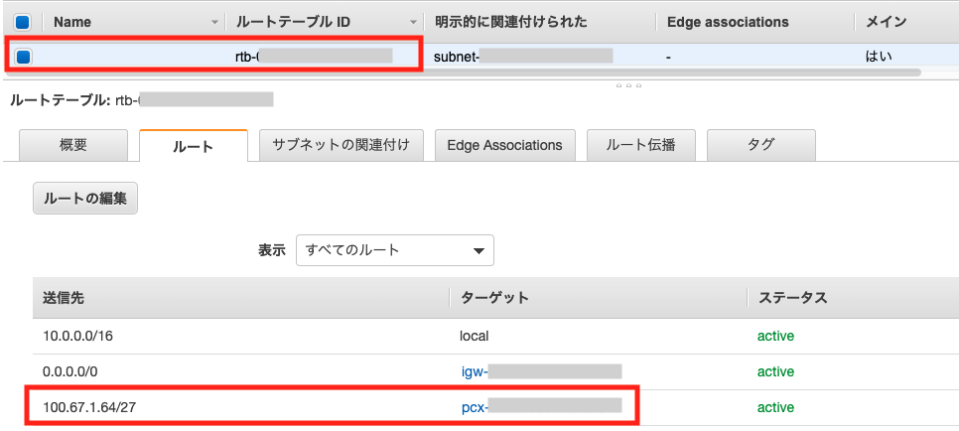

→ → の順にクリックし、以下のように設定します。

項目 説明 手順 3 で確認した「リクエスタ CIDR」(利用する VPG の IPv4 アドレス空間) を入力します。 「ピアリング接続」を選択し、ピアリング接続 ID (pcx-xxxxxxxxxxxxxxxxx) を選択します。 をクリックします。

→ をクリックします。

VPC のパブリックサブネットにチェックを入れて、 をクリックします。

複数の VPG から同一の VPC にピアリング接続する場合は、各 VPG の CIDR をルートテーブルに登録してください。

ステップ 3: 閉域網で接続する

いよいよ、Canal を通じて、閉域網の接続を行います。

VPG を有効化したグループに所属する IoT SIM は、VPG を利用します。具体的には、以下の手順で接続します。

ステップ 3-1: IoT SIM が利用する VPG を切り替える

IoT SIM が、ステップ 2: VPG を作成し Canal を構成する で作成した VPG を利用するように設定し、セッションを再確立します。詳しくは、IoT SIM が利用する VPG を切り替える を参照してください。

ステップ 3-2: IoT SIM からプライベートアドレスでアクセスする

VPG を使用するグループに所属する IoT SIM を利用するデバイスから、ステップ 1: Amazon VPC および EC2 インスタンスを作成する で作成した Amazon VPC 内の EC2 インスタンスにアクセスします。

AWS マネジメントコンソール にログインし、「EC2」を選択して、サイドメニューで → の順にクリックします。

EC2 インスタンスを作成する で作成した EC2 インスタンスのインスタンス ID をクリックします。

を確認します。

IoT SIM を利用するデバイスから、プライベート IP アドレスを利用してアクセスできることを確認します。

たとえば、ブラウザを起動し、EC2 インスタンスのプライベートアドレスを入力して、EC2 インスタンスにインストールした Apache がテストページを返すことを確認します。

(参考) Canal の利用を終了する

Canal を用いた閉域網接続が不要になった場合は、ステップ 2: VPG を作成し Canal を構成する で作成した VPG の利用を終了 / 削除してください。詳しくは、VPG の利用を終了する / 削除する を参照してください。

VPG の利用料金は継続して発生します

VPG を削除するまでは、VPG の利用料金が発生します。不要になった VPG は速やかに削除してください。VPG の利用料金について詳しくは、Virtual Private Gateway のご利用料金 を参照してください。

VPG 以外にも料金が発生しています

VPG 以外にも料金が発生します。課金を止める場合は、削除してください。

- ステップ 1: Amazon VPC および EC2 インスタンスを作成する で作成した EC2 インスタンス