VPG は複数ノードで構成された高い可用性を持つ仮想ゲートウェイであり、以下の特徴を持っています。

100.64.0.0/10の Shared Address Space (RFC 6598) から一部レンジを各 VPG に割り当てて相互接続に利用しています。お客様側のネットワークで使われている IP アドレスがプライベート IP アドレスレンジ (RFC 1918) などの一般的に広く使われるレンジであっても、VPG と IP アドレスが重複することなくそのまま相互接続できます。

SORACOM Air for セルラーの IoT SIM を利用するデバイスからの通信は、VPG の各ノードに割り当てられた IP アドレスに NAT されます。

- 大量のデバイスを利用する場合でも、十分な個数の IP アドレスを確保できます。

- VPG 経由で接続するデバイスの IP アドレスレンジのデフォルトは、

10.128.0.0/9です。VPG を作成する ときに任意の IP アドレスレンジを指定できます。

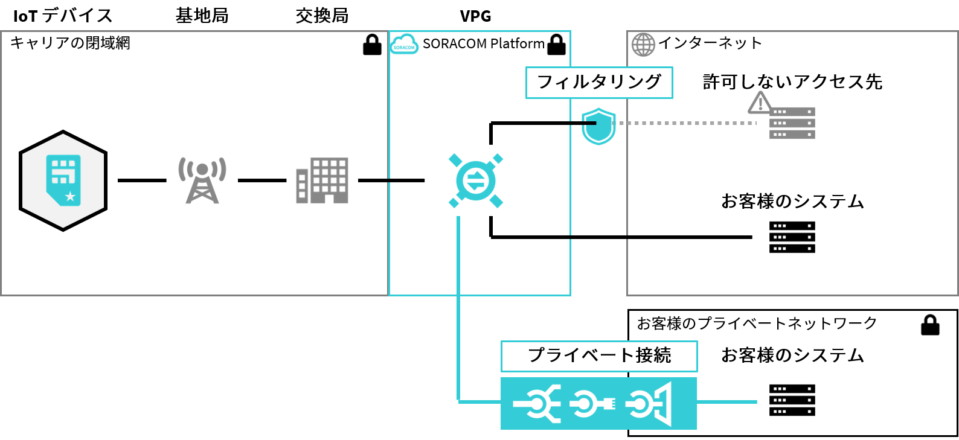

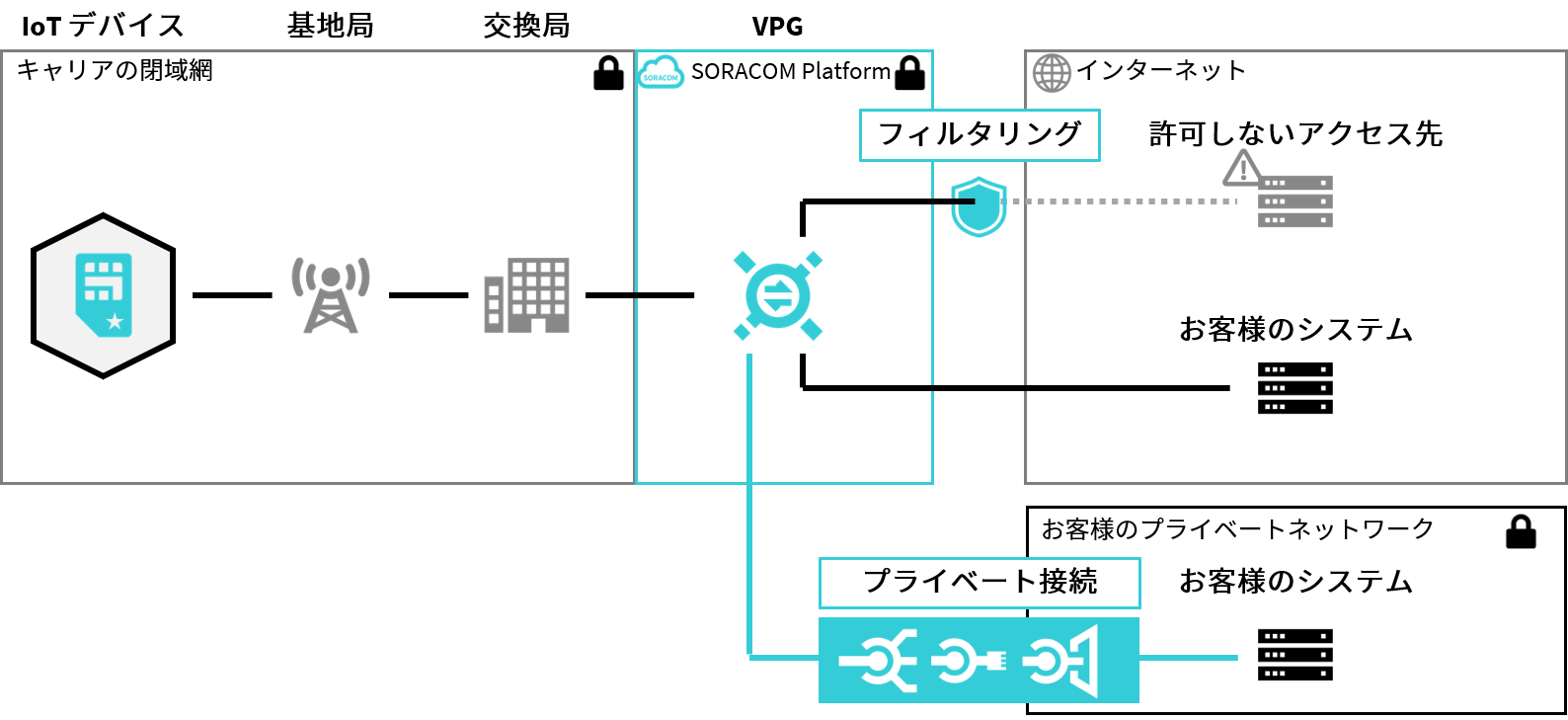

アウトバウンドルーティングフィルター と インターネットゲートウェイ を利用して、VPG に所属するデバイスの通信先を制限できます。

たとえば、お客様システムへの閉域網接続に加え、システムの要件に合わせてインターネットへの直接アクセスを許可するような設定ができます。詳しくは、VPG に所属するデバイスの通信先を制限する機能 を参照してください。

VPG で利用できる機能

Virtual Private Gateway (VPG) は、以下のサービスとあわせて利用できるサービスです。

Amazon Web Services (AWS) 上のお客様のシステムとのプライベート接続を提供する SORACOM Canal

以下の接続方法を提供しています。

- Amazon VPC ピアリング接続

- Transit Gateway 接続

- Transit Gateway VPC アタッチメント接続

- Transit Gateway ピアリング接続

任意のクラウドやオンプレミスシステムとの専用線接続を提供する SORACOM Direct

お客様のシステムを仮想専用線で接続する SORACOM Door

SORACOM Air で接続された IoT デバイスとのデバイス LAN 接続サービスを提供する SORACOM Gate

透過型トラフィック処理サービス SORACOM Junction

IP パケットキャプチャサービス SORACOM Peek for VPG

以下の機能は、上記のサービスの利用と合わせて、もしくは VPG 単体でも (ピアリング接続などの閉域網接続することなく)、利用できます。

以下の機能は、VPG と お客様システムとの閉域網接続と組み合わせて利用します。

VPG に所属するデバイスの通信先を制限する機能

アウトバウンドルーティングフィルターとインターネットゲートウェイの 2 つの機能で、VPG を利用するデバイスの通信先を制限できます。

アウトバウンドルーティングフィルター

アウトバウンドルーティングフィルターを利用すると、VPG からインターネット、ピアリング先や専用線、仮想専用線での接続先環境へのアクセスを IP アドレスレンジで許可 / 拒否できます。たとえば、デバイスが想定しているサーバーのみにアクセスを許可したり、意図していないサーバーへの通信を拒否したりするために利用します。

設定方法については、アウトバウンドルーティングフィルターを設定する を参照してください。

アウトバウンドルーティングフィルターで にチェックを入れると、インターネット通信を拒否できます。ただし、 にチェックを入れても、Beam、Funnel、Funk で、インターネットにあるサーバーや、パブリッククラウド、FaaS にデータを転送できます。

インターネットゲートウェイ

インターネットゲートウェイを OFF にすると、VPG を利用するデバイスのインターネットアクセスが無効化されます。SORACOM Canal、SORACOM Door、SORACOM Direct を利用したプライベート接続を閉域にする際に利用できます。

設定方法については、Virtual Private Gateway (VPG) を作成する を参照してください。

インターネットゲートウェイの設定は、VPG 作成後は変更できません。

アウトバウンドルーティングフィルターとインターネットゲートウェイの使い分け

どちらの方法でデバイスの通信先を制限するかは、以下の表を参考に検討してください。

| 項目 | アウトバウンドルーティングフィルター | インターネットゲートウェイ |

|---|---|---|

| 利用できる VPG Type | VPG Type-E/F、VPG Type-C/D (*1) で利用できます。 | VPG Type-F、VPG Type-C/D (*1) で OFF にできます。VPG Type-E では OFF にできません。 |

| 設定を変更するタイミング | VPG 作成後、いつでも変更できます。 | VPG 作成時に設定できます。VPG 作成後は変更できません。 |

| インターネットアクセスを制限する設定 | にチェックを入れると、インターネットアクセスを拒否できます。 | OFF にすると、インターネットアクセスを無効化できます。 |

| 特定の IP アドレスレンジ宛ての通信の拒否 | IP アドレスレンジに対して許可 / 拒否を設定できます。 | IP アドレスレンジに対して許可 / 拒否を設定できません。 |

| Beam、Funnel、Funk の利用 | にチェックを入れても、Beam、Funnel、Funk を利用して、インターネットにあるサーバーや、パブリッククラウド、FaaS にデータを転送できます。 |

|

| Canal、Door、Direct を利用して接続したお客様のシステムへの通信制限 | IP アドレスレンジを指定すると制限できます。 | 制限されません。つまり、インターネットゲートウェイを OFF にしても、お客様のシステムと通信できます。なお、アウトバウンドルーティングフィルター と併用すると、お客様のシステムへの通信を IP アドレスレンジで拒否できます。 |

| SORACOM Air for セルラーからアクセスできるエンドポイント / エントリポイント 宛ての通信 | 通信できます。たとえば、DNS サーバー、NTP サーバーなどが利用できます。 | 通信できます。たとえば、DNS サーバー、NTP サーバーなどが利用できます。 |

- (*1) VPG Type-C は、2021 年 8 月より新規作成を停止しました。また、Type-D は、2021 年 1 月より新規作成受付を停止しました。

デバイスから直接のインターネット通信を制限する際、以下の場合に限り、一部のサーバーへの通信を例外的に許可できます。

Beam、Funnel、Funk で、インターネットにあるサーバーや、パブリッククラウド、FaaS にデータを転送する場合 は、インターネットゲートウェイを ON に設定してインターネットアクセスを有効化します。あわせて、アウトバウンドルーティングフィルターの にチェックを入れてインターネットアクセスを拒否します。

にチェックを入れても、Beam、Funnel、Funk を利用して、インターネットにあるサーバーや、パブリッククラウド、FaaS にデータを転送できます。あらためて Beam、Funnel、Funk の IP アドレスレンジを指定して許可する必要はありません。

一部の IP アドレスレンジ宛ての通信のみ個別に許可する場合 は、アウトバウンドルーティングフィルターを利用して、一部の IP アドレスレンジ宛ての通信を許可 / 拒否します。インターネットゲートウェイの設定については、データの送信先にあわせて以下のように決定します。

- インターネットの IP アドレスレンジへの通信を個別に許可する場合は、インターネットゲートウェイを ON に設定します。

- Canal、Door、Direct を利用して接続したお客様のシステムへの通信を個別に許可する場合は、インターネットゲートウェイを OFF に設定します。

例外を設けない場合 は、インターネットゲートウェイを OFF にします。

VPG Type-E では、インターネットゲートウェイを OFF にできません。アウトバウンドルーティングフィルターの設定で にチェックを入れてください。ただし、 にチェックを入れても、Beam、Funnel、Funk を利用して、インターネットにあるサーバーや、パブリッククラウド、FaaS にデータを転送できます。

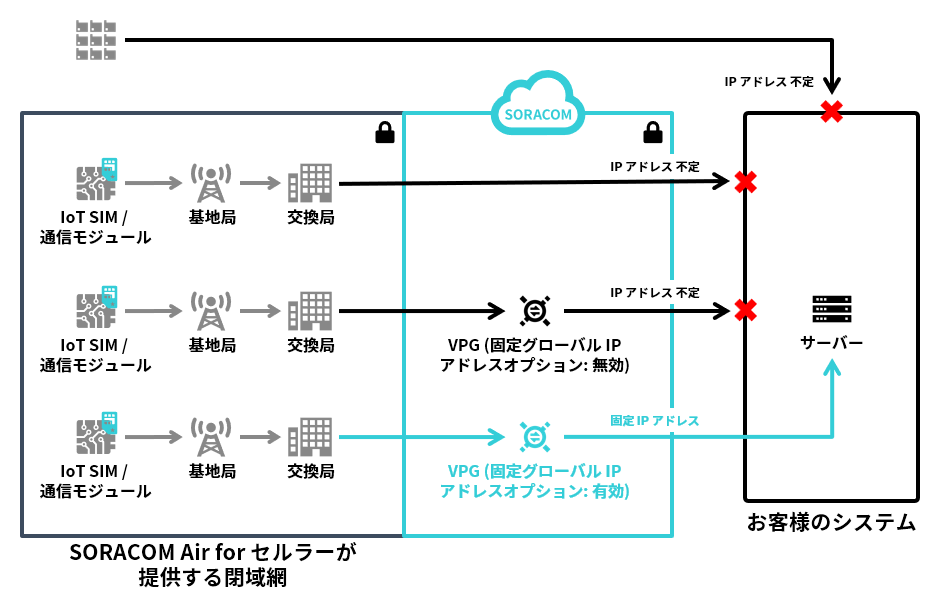

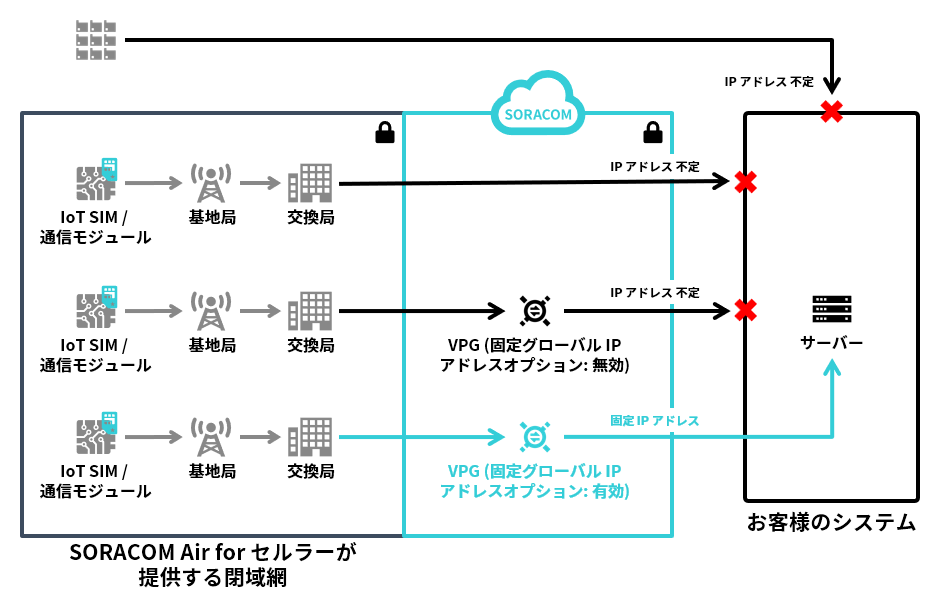

VPG 固定グローバル IP アドレス付加機能

が「あり」の VPG には、インターネット出口側のグローバル IP アドレス (アクセス元 IP アドレス) を 2 つに固定するオプションがあります。これをVPG 固定グローバル IP アドレス付加機能と呼びます。

なお、この IP アドレスは、他のユーザーの IoT SIM に利用されることはありません。そのため、企業内システム等へのアクセス制御に利用できます。

特定の IP アドレスをアクセス元とする通信のみ、お客様のシステムへのアクセスを許可するイメージ図:

VPG 固定グローバル IP アドレス付加機能を有効化すると、その VPG を利用する IoT SIM からの通信は、お客様のシステムから見たアクセス元 IP アドレスが、VPG 設定画面の に表示される 2 つのいずれかになります。

また、Beam や Funk が転送先にリクエストを送る際のアクセス元 IP アドレスもこの IP アドレスに固定されるため、よりセキュアに利用できます。

詳しくは、VPG 固定グローバル IP アドレス付加機能を利用する を参照してください。

Air for LoRaWAN および Air for Sigfox には適用できません。

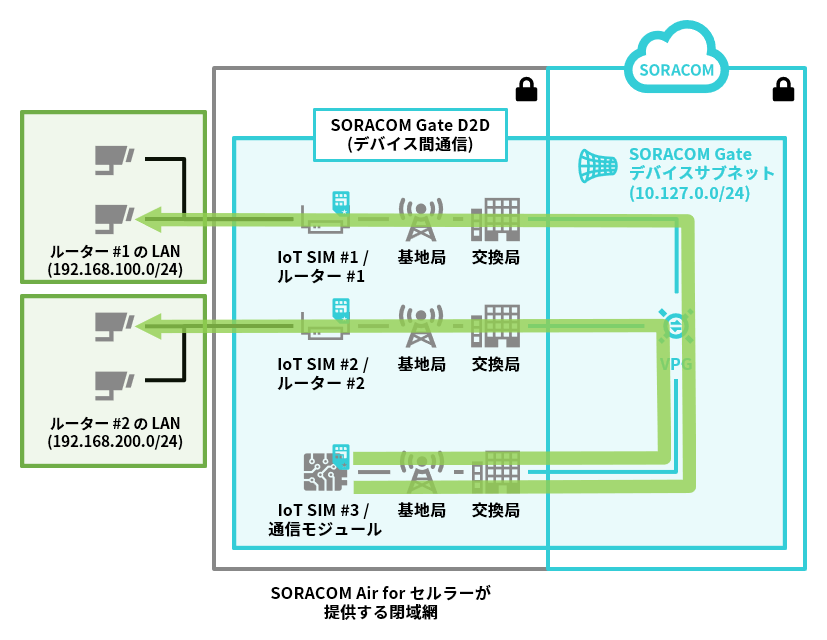

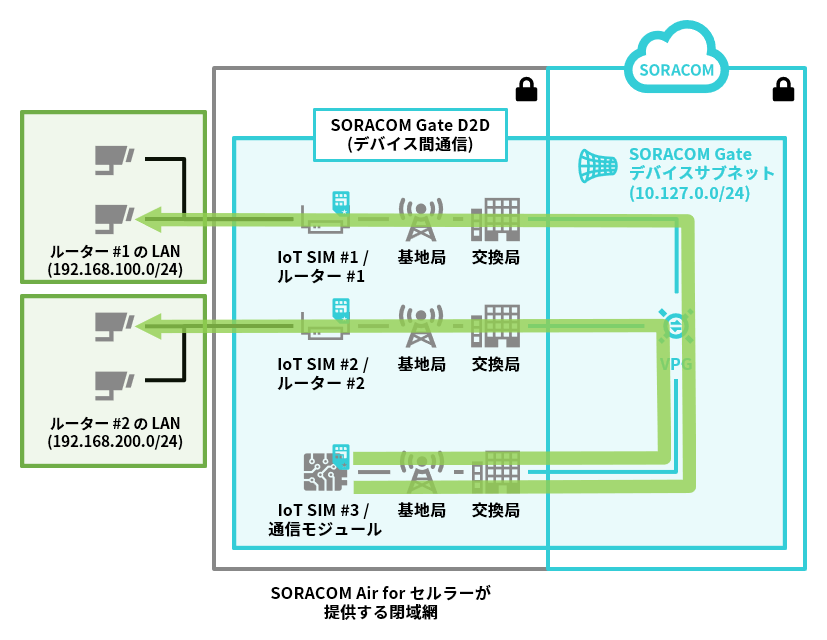

SIM ベースルーティング

一般に、「IoT SIM を利用するルーター」の配下のネットワーク (以下、ルーターの LAN) に所属するデバイスに、ルーターを越えてアクセスするには、ルーターにおいてデバイスごとにポート転送設定やトンネル接続設定を行う必要があります。しかしその方法では、ネットワーク設計が難しい、特定の通信プロトコルが利用できない、などの制限がありました。

VPG の SIM ベースルーティングを利用すると、ポート転送設定やトンネル接続設定をすることなく、ルーターの LAN の IP アドレスレンジに対して、ルーターで使用する IoT SIM を紐づけるだけで、ルーターを越えてアクセスできます。

Gate D2D だけを利用する例:

詳しくは、SIM ベースルーティングを利用する を参照してください。

SIM ベースルーティングは、VPG Type-F で利用できます。

ソラコムが用意した VPG も利用できます

ソラコムが用意した Public Gate および Private Garden も利用できます。

| 項目 | 説明 |

|---|---|

| Public Gate | デバイス間通信 (SORACOM Gate D2D) が有効化されたソラコムが用意した VPG です。お客様自身で VPG をセットアップすることなく、すぐにデバイス間通信を試すことができます。検証作業など、デバイス間通信を一時的に試す場合に利用してください。ただし、ほかのお客様と共有の VPG のためデバイスのセキュリティ対策を十分に行う必要があります。 |

| Private Garden | アウトバウンドルーティングフィルターですべての宛先を拒否したソラコムの管理する VPG です。デバイスから直接インターネットへはアクセスできませんが、Beam、Funnel、Funk、Harvest Data、Napter は利用できます。SORACOM が提供するアプリケーションサービスのみを利用する場合に手軽な閉域環境として利用できます。 |

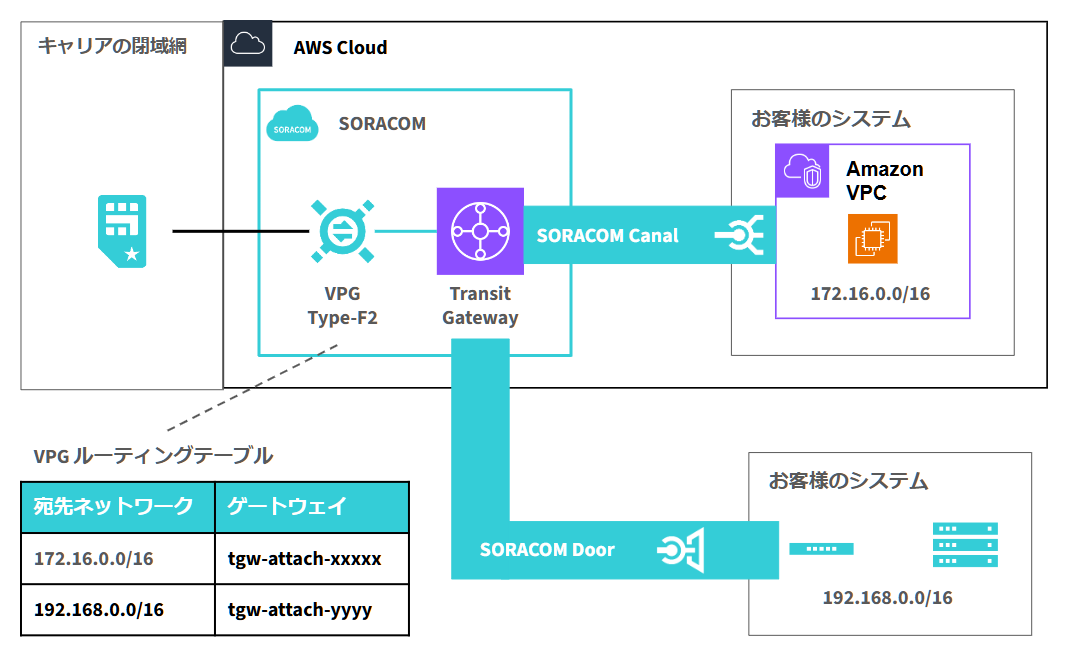

VPG ルーティングテーブル

VPG ルーティングテーブルは、VPG Type-F2 で利用できます。

Canal、Door、Direct を利用して、VPG Type-F2 と接続したお客様のネットワークへのルーティングテーブルを設定できます。VPG ルーティングテーブルに追加されたルーティング設定に応じて、IoT SIM からの通信をお客様のネットワークへルーティングします。詳しくは、VPG ルーティングテーブルを利用する を参照してください。