ルートユーザーの認証キーを生成する

ルートユーザーが SORACOM CLI や SORACOM API を利用する場合は、ルートユーザーが生成した認証キーを利用できます。

SAM ユーザーの認証キーを利用することを推奨します

ルートユーザーの認証キーを使用すると、SORACOM CLI や SORACOM API で行えるすべての操作を実行できます。そのため、認証キーが漏洩したときの影響範囲は大きくなります。認証キーが漏洩したときの影響範囲を小さくするために、権限を設定した SAM ユーザーの認証キーを利用することを推奨します。

生成した認証キーは、SORACOM に保存されます。ダウンロードできません。

ユーザーコンソール に ルートユーザーでログイン し、右上のユーザー名をクリックして、 をクリックします。

→ の順にクリックします。

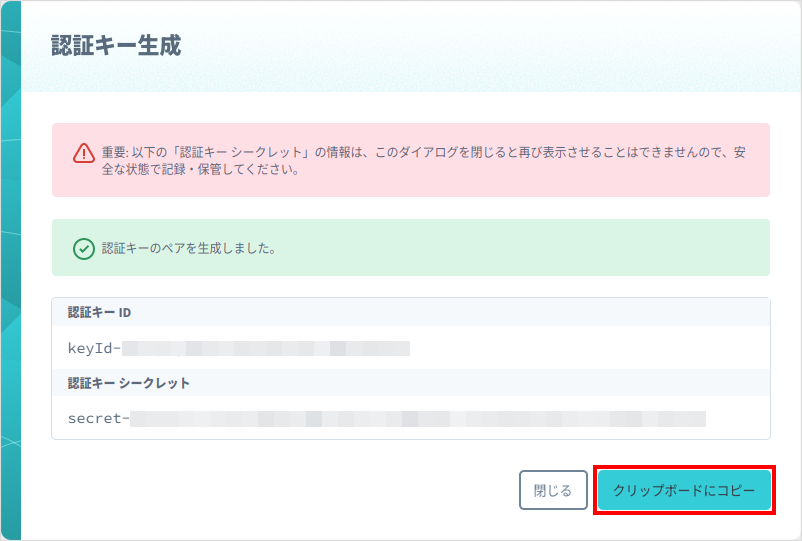

「認証キー ID」 と 「認証キーシークレット」 が表示されます。

をクリックします。

「認証キー ID」(authKeyId)、「認証キーシークレット」(authKeySecret) が、以下の書式でクリップボードにコピーされます。なお、1 行目はヘッダーです。2 行目に記載された情報を利用してください。

authKeyId,authKeySecret keyId-xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx,secret-xxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxxx「認証キー ID」(authKeyId)、「認証キーシークレット」(authKeySecret) の 2 つを使って

Auth:auth APIを呼び出すと、ルートユーザーとして SORACOM API を使用するための API キーと API トークンが発行されます。詳しくは、API キーと API トークンを発行する を参照してください。

認証キーシークレットは安全な状態で保管してください

発行済みの「認証キーシークレット」(authKeySecret) は、再確認できません。安全な状態で保管してください。

認証キー ID と認証キーシークレットは、ルートユーザーが SORACOM CLI や SORACOM API を利用できることを証明するための情報です。漏洩した可能性がある場合は、速やかに認証キーを削除してください。

認証キーを削除する場合は、認証キー一覧画面で をクリックします。

認証キーを削除すると、対応する認証キー ID と認証キーシークレットを利用しても、API キーと API トークンが発行できなくなります。ただし、すでに発行された API キーと API トークンは引き続き利用できます。

最大 2 件の認証キーを作成できます

ルートユーザーの権限で動作する複数のプログラムを作成する場合に、2 件の認証キーを使い分けることができます。仮に一方の認証キーが漏洩した場合は、その認証キーは速やかに削除します。このとき、削除した認証キーを使用していたプログラムは、SORACOM CLI や SORACOM API を利用できなくなります。ただし、もう一方の漏洩していない認証キーを使用しているプログラムには影響がありません。